今回は以下本編記事の補足として、

AzureポータルのGUI環境設定を記事にしていきます。

本編記事では環境構成概要やAzure以外の部分を語っています。

- 本記事のターゲット

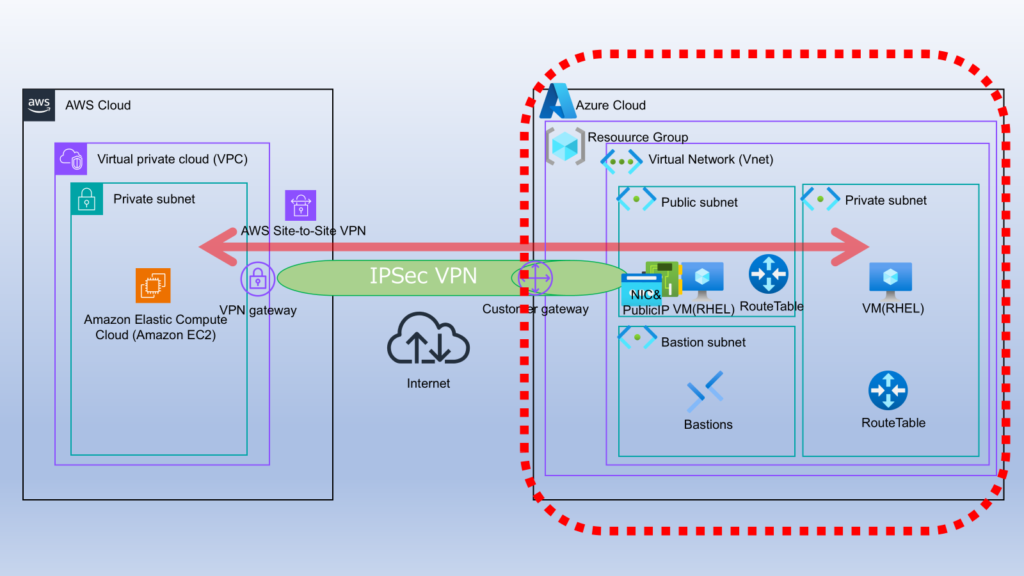

- 構成図(今回範囲)

- 手順の前後関係

- 構築開始

- 最後に

【Azure】LibreSwanを使ってAWS Site-to-Site VPN 接続を試してみる_ポータル設定編

本記事のターゲット

タイトルはAWSなのにAzureの話?なんで?

と思った方のために軽く補足します。

技術検証としてはAWS Site-to-Site VPNの内容で間違いありませんが、

VPNの対向側としてMicroSoft Azure を選択しているので、

その環境構築を説明することにしました。

構成図(今回範囲)

よって今回の説明範囲は以下となります。

Bastionを利用したリモート接続を利用する構成としています。

手順の前後関係

手順の前後関係を明確にしていきます。基本的に上から順番に用意したほうがよいです。

用意していなかった場合途中で作成することもできますが、

自動ネーミングが気に入らないなら個別に作成することを推奨します。

| 手順 | 作成個数 | 前後関係 |

| ①リソースグループの作成 | 1 | ほぼすべてのリソースに設定 |

| ②Vnetの作成 | 1 | |

| ③サブネットの作成 | 3 | ②Vnetが必要 |

| ④ネットワーク インターフェース作成 | 2 | ③サブネットが必要 |

| ⑤パブリックアドレスの取得 | 1 | ④ネットワーク インターフェースが必要 |

| ⑥ルートテーブルの作成 | 2 | ③サブネットが必要 |

| ⑦VMの作成 | 2 | ③サブネットが必要 |

| ⑧Bastionの配置 | 1 | ③サブネットが必要 ※BastionSubnet |

| ⑨NSGの作成 | 1 | ③サブネットが必要 AWS SitetoSiteVPNの パブリックIPアドレスが必要 |

いざ!構築開始

全体的に、若干フォーマルな感じの操作による作り方をご紹介します。

本記事執筆時点(2024年11月)のGUI画面を表示しており、時間経過とともに

Azureポータルのレイアウトが変わる可能性があることにご留意願います。

①リソースグループの作成

最初はリソースグループの作成です。

リソースグループの説明は別記事で解説しています

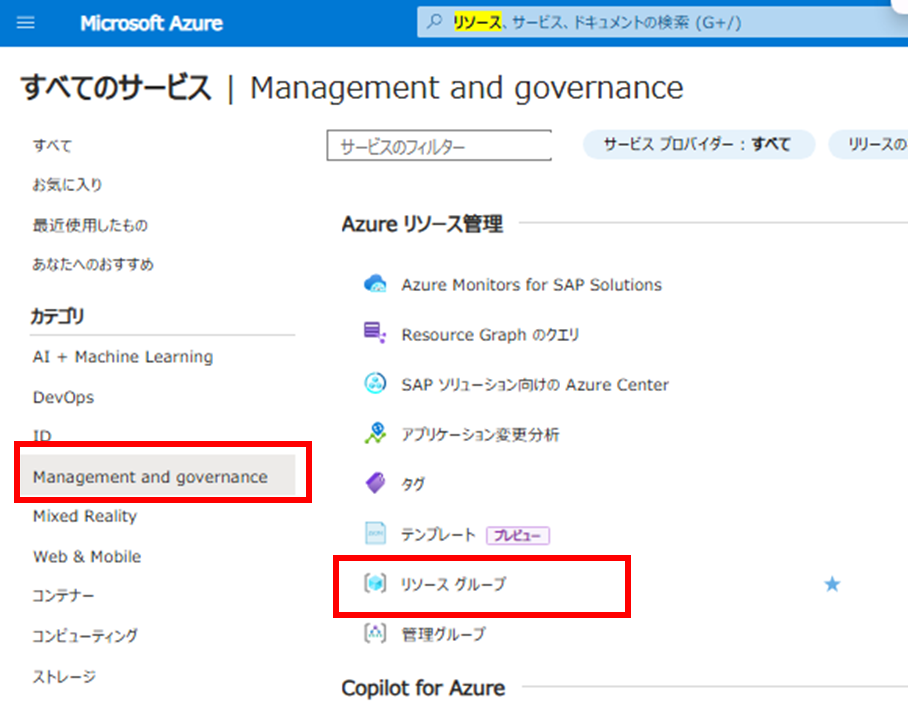

【リソースの作成】をクリック

【すべてのサービスで詳細を表示】をクリック

【Management and Goverment】の【リソース グループ】を選択

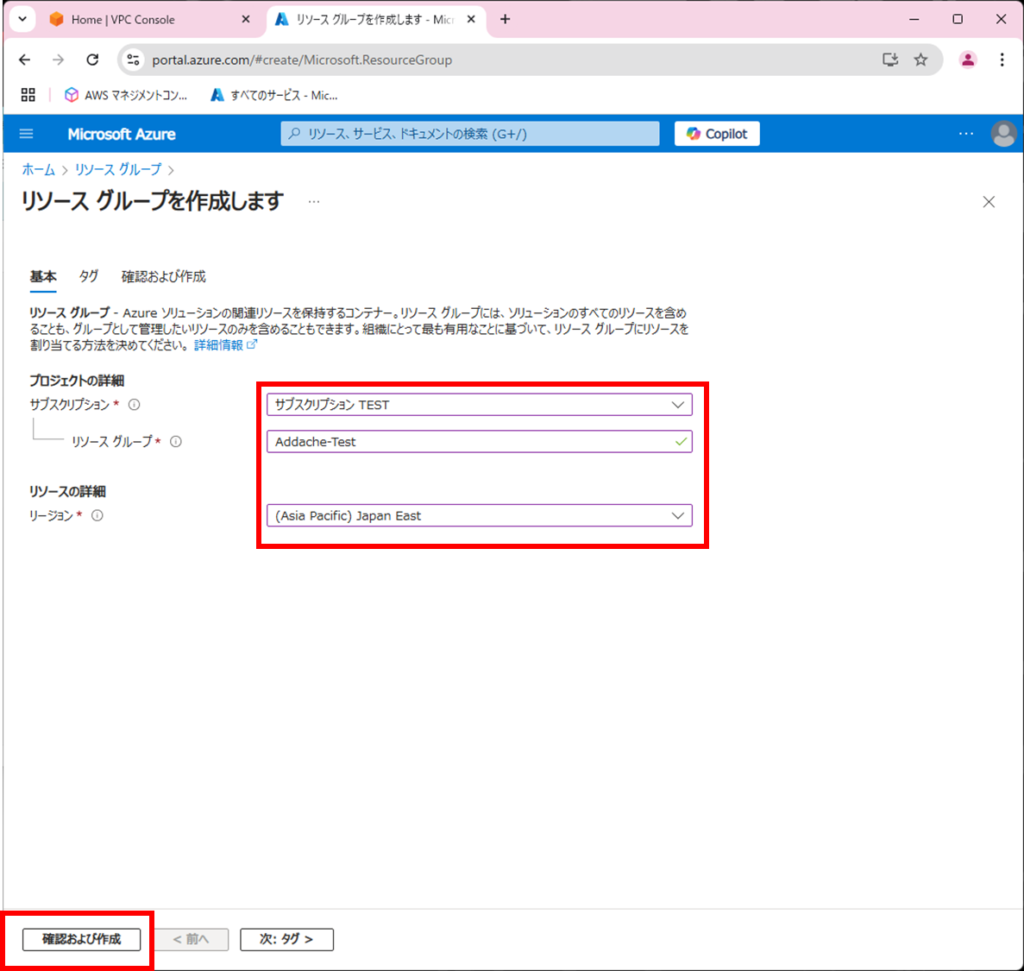

【リソースグループ作成画面】

| 設定項目 | 設定値 |

| リソースグループ | Addache-Test |

| リージョン | Japan East |

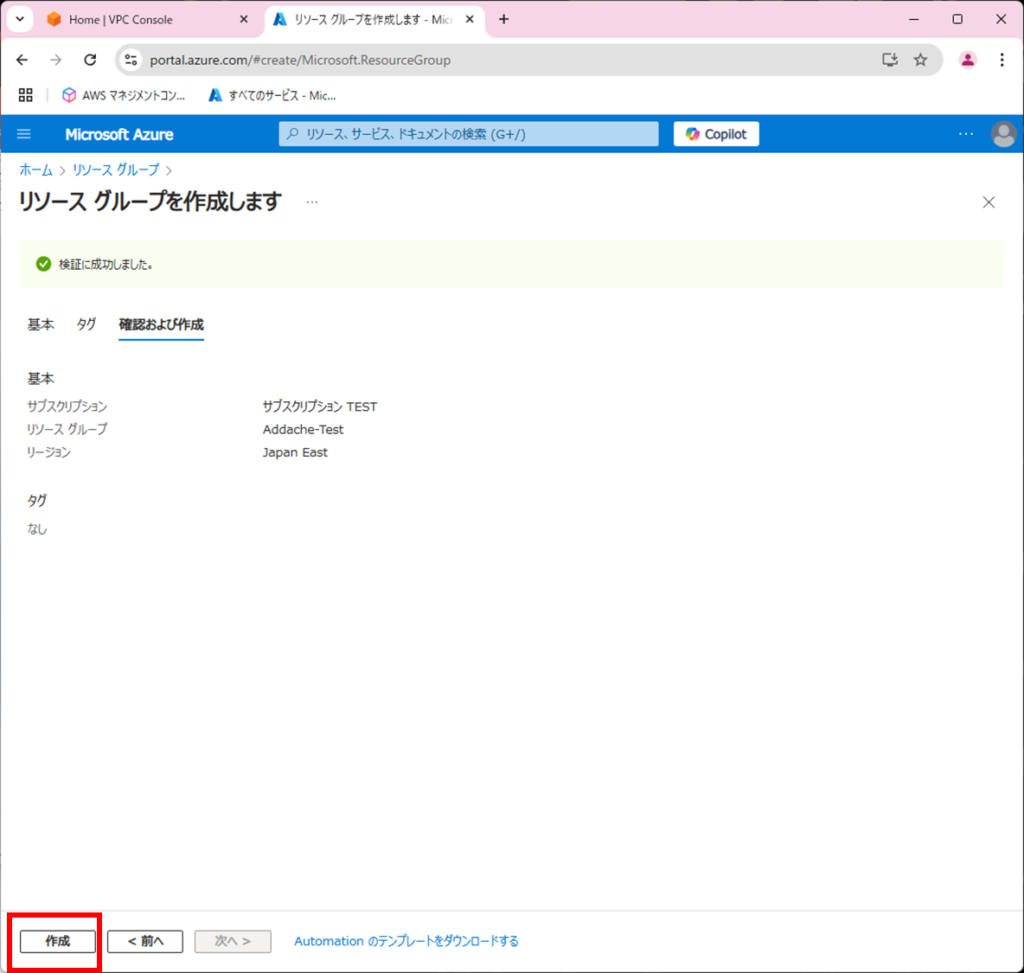

【リソースグループ作成】確認画面

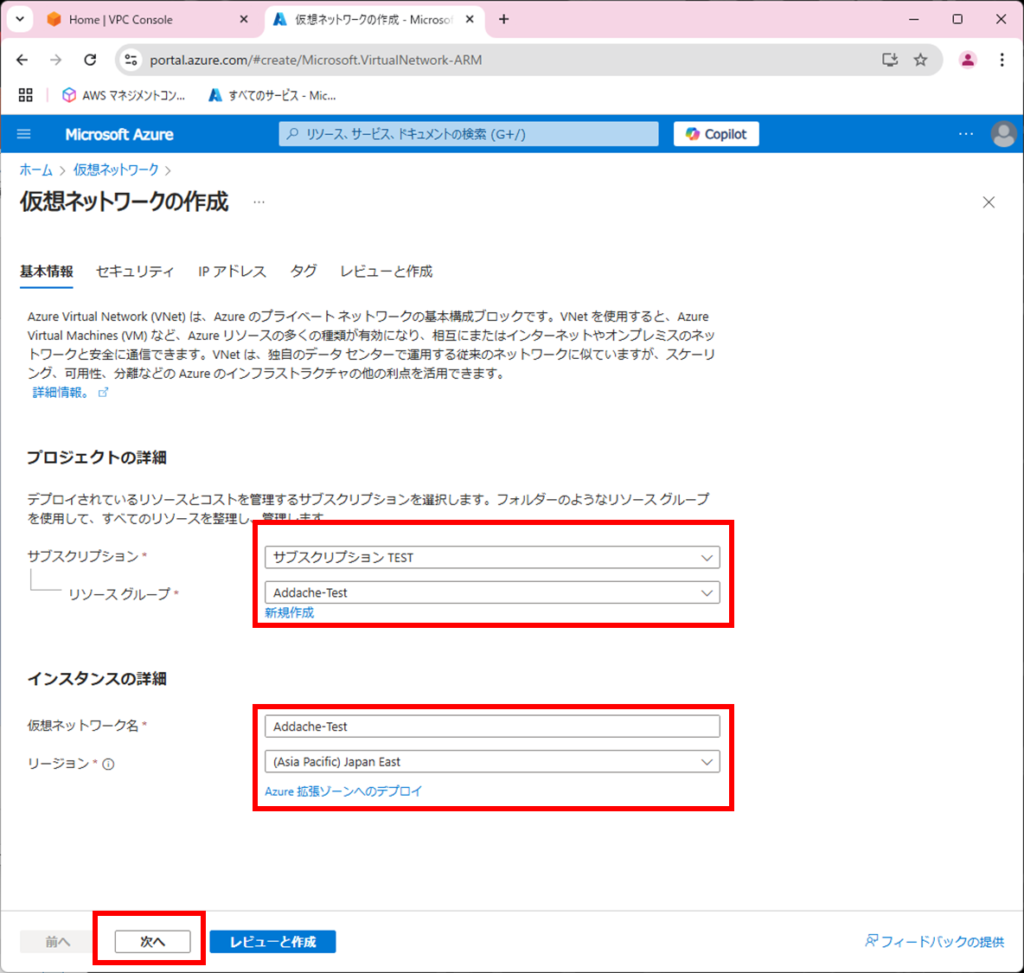

②Vnetの作成

続いて、Vnetを作成します。同じくリソースの作成から以下の画面を開きます。

【ネットワーキング】の【Virtual network】作成をクリック

【仮想ネットワークの作成画面】

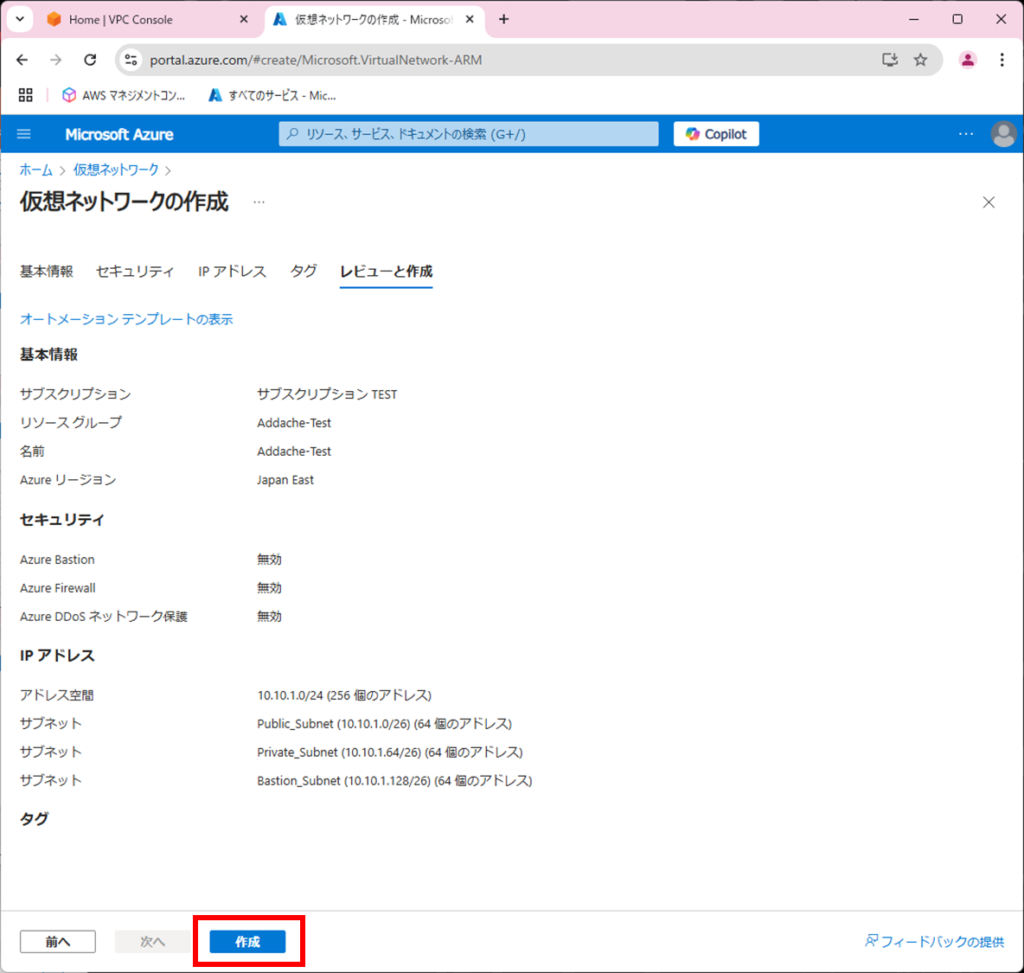

| 設定項目 | 設定値 |

| 仮想ネットワーク名 | Addache-Test |

| リージョン | Japan East |

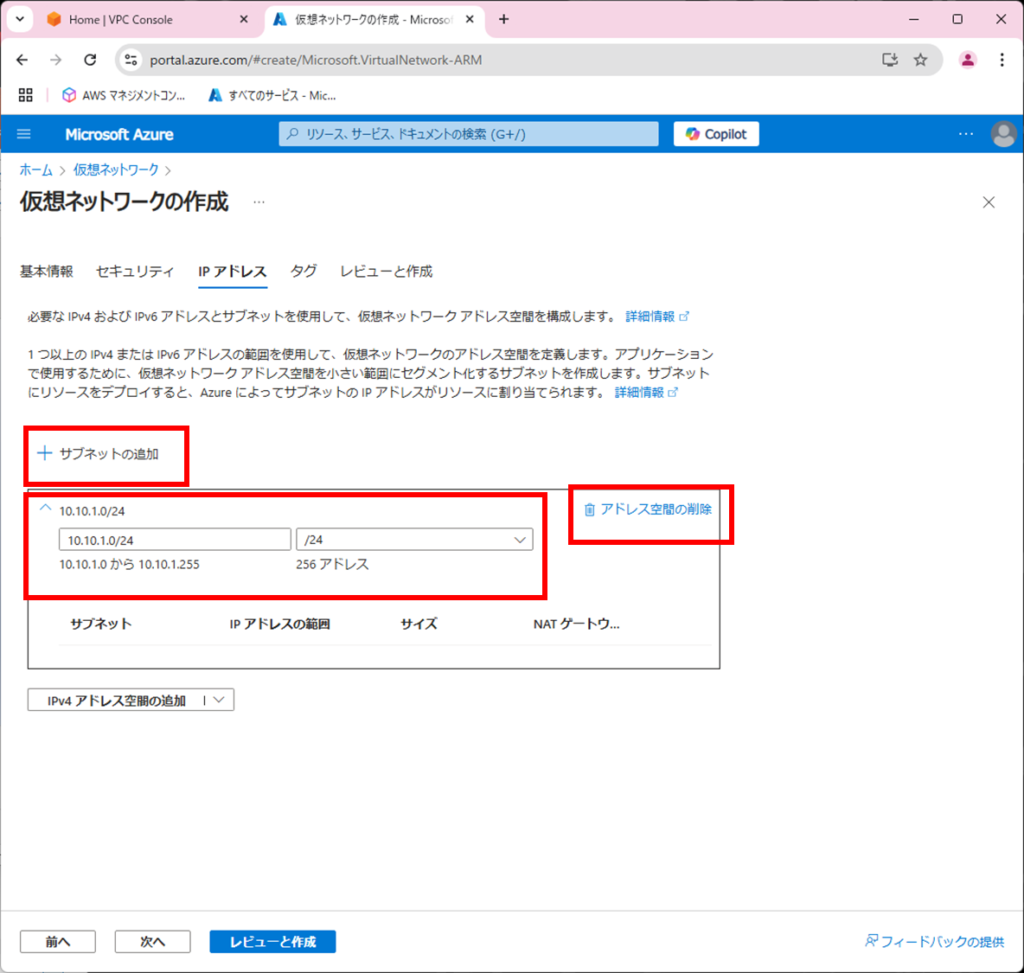

③サブネットの作成

Vnetの作成途中にサブネット作成画面がありますので、そこでまとめて作成します。

【仮想ネットワークのCIDR編集】

[IPアドレス空間の削除]してからVnetのネットワークアドレスを記入します。

設定後は[サブネットの追加]を押下します。

| 設定項目 | 設定値 |

| VnetのCIDR | 10.10.1.0/24 |

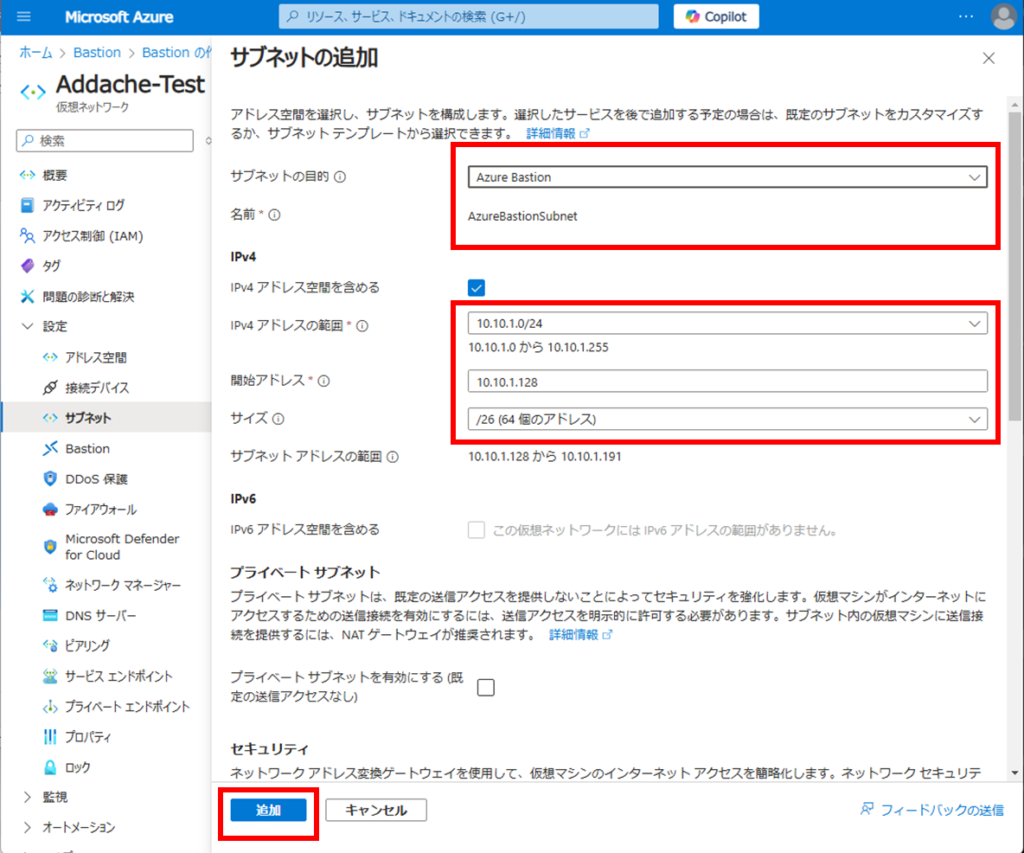

【サブネットの作成画面】

サブネットを3つ作成します。

Azure Bastionを配置するサブネットだけ以下のように[サブネットの目的]を選択します。

| 設定項目 | 名前 | 設定値 |

| サブネット1(Public) | Public_Subnet | 10.10.1.0/26 |

| サブネット2(Private) | Private_Subnet | 10.10.1.64/26 |

| サブネット3(Bastion) | AzureBastionSubnet ※目的を変更すること | 10.10.1.128/26 |

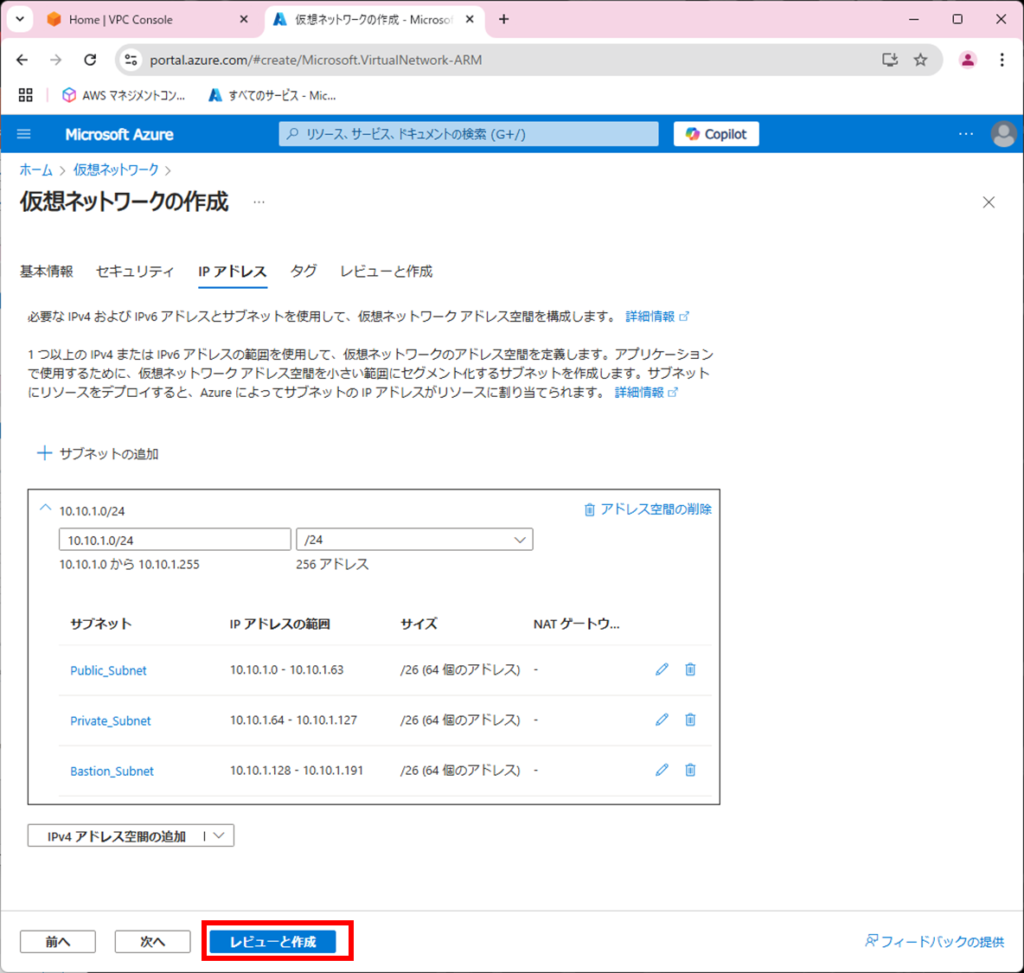

【サブネット作成後の画面】

【Vnet作成 確認画面】

④ネットワークインターフェース作成

続いて、ネットワークインターフェースを作成します。

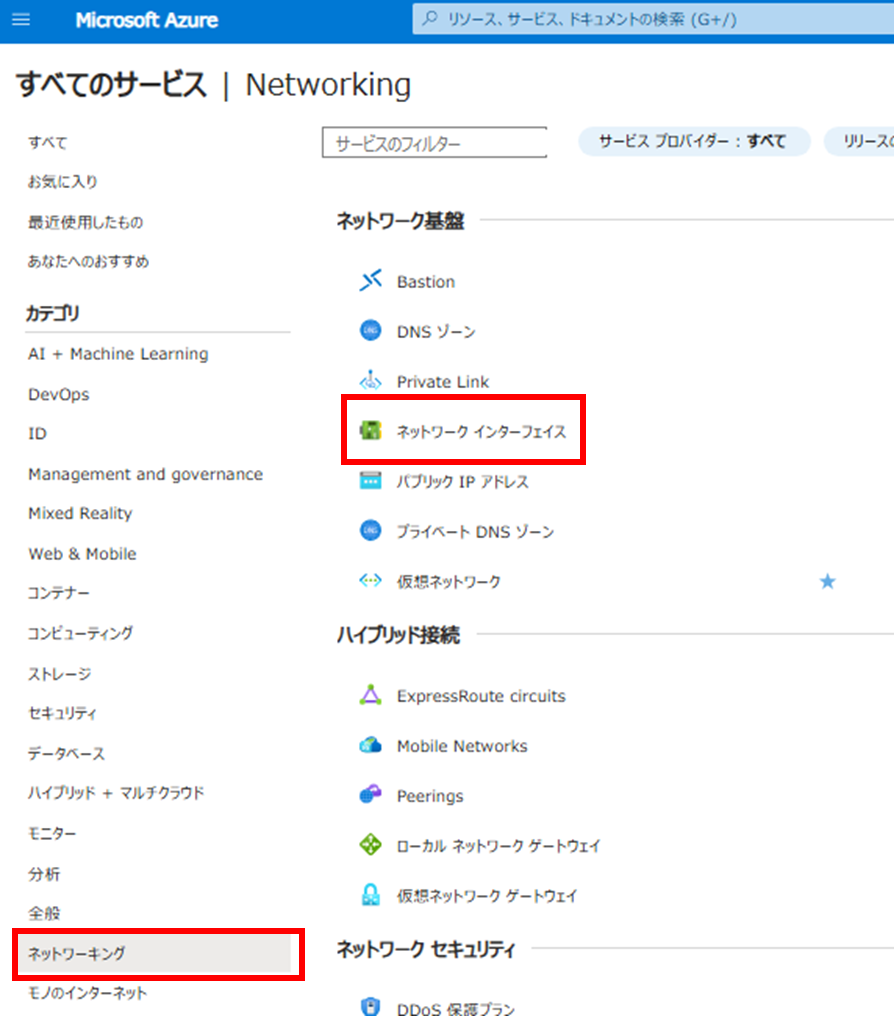

同じく[リソースの作成]から[すべてのサービスで詳細を表示]をクリックし以下の画面を開きます。

【ネットワーキング】の【ネットワーク インターフェイス】作成をクリック

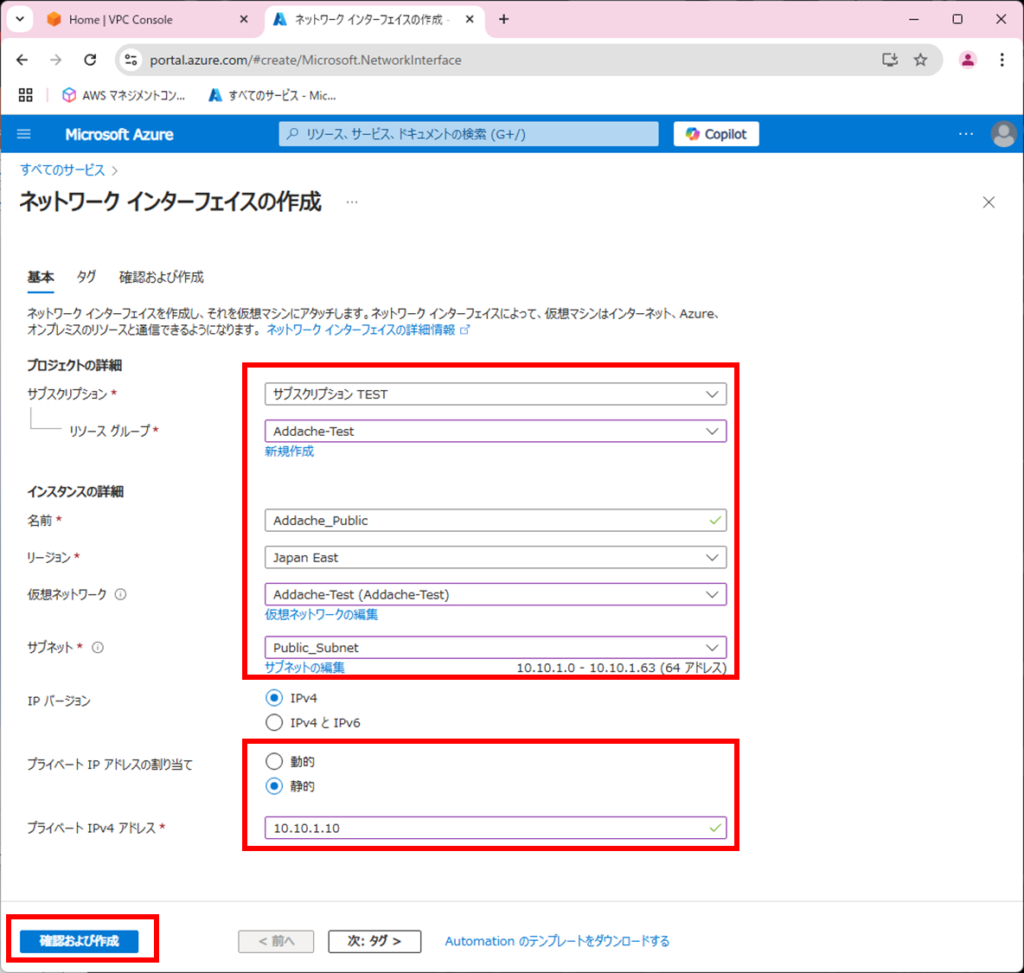

【ネットワークインターフェースの作成画面】

| 作成物 | 設定項目 | 設定値 |

| パブリックVM用 | 名前 | Addache_Public |

| サブネット | Public_Subnet | |

| プライベートIPv4アドレス | 10.10.1.10 | |

| 疎通確認VM用 | 名前 | Addache_Private |

| サブネット | Private_Subnet | |

| プライベートIPv4アドレス | 10.10.1.70 |

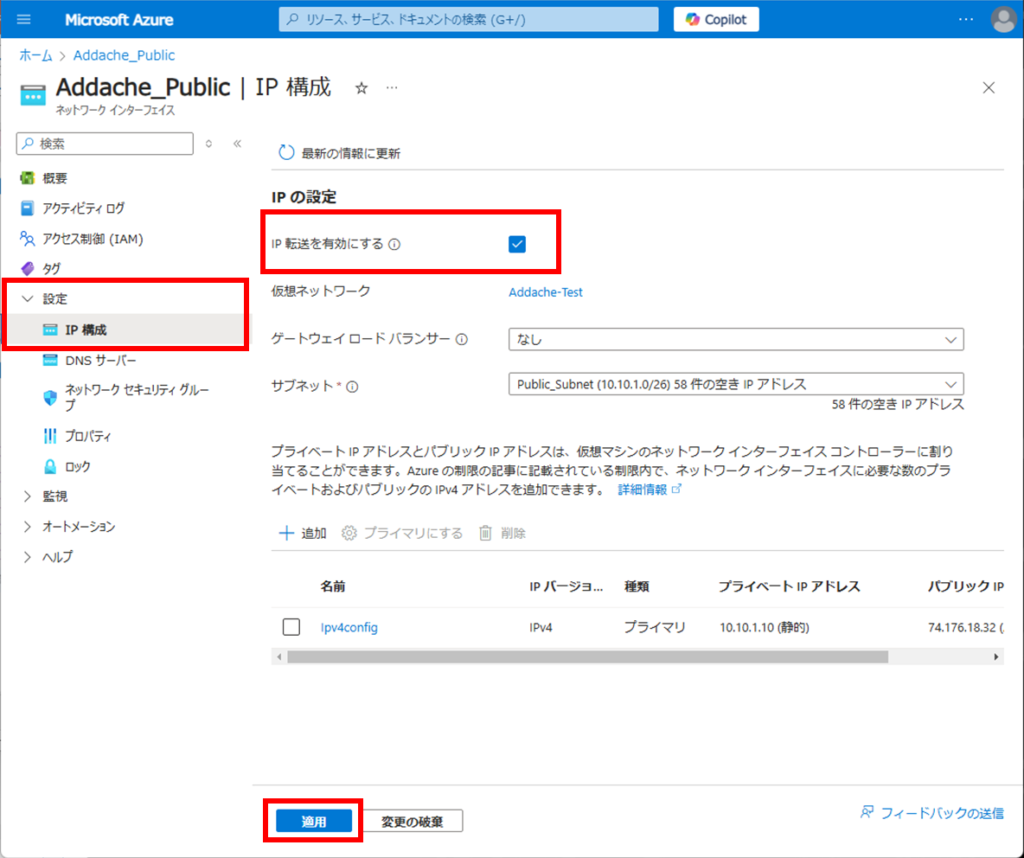

【パブリック用ネットワークインターフェース】のIP転送有効化

作成したネットワークインターフェイスを開き、以下の設定をします。

これはパブリック用のインターフェースだけ実施すればよいですが、

インターフェイスを通過させるためにはOS設定だけでは足りず、

Azureポータルでも設定必須となりますので忘れず設定しましょう。

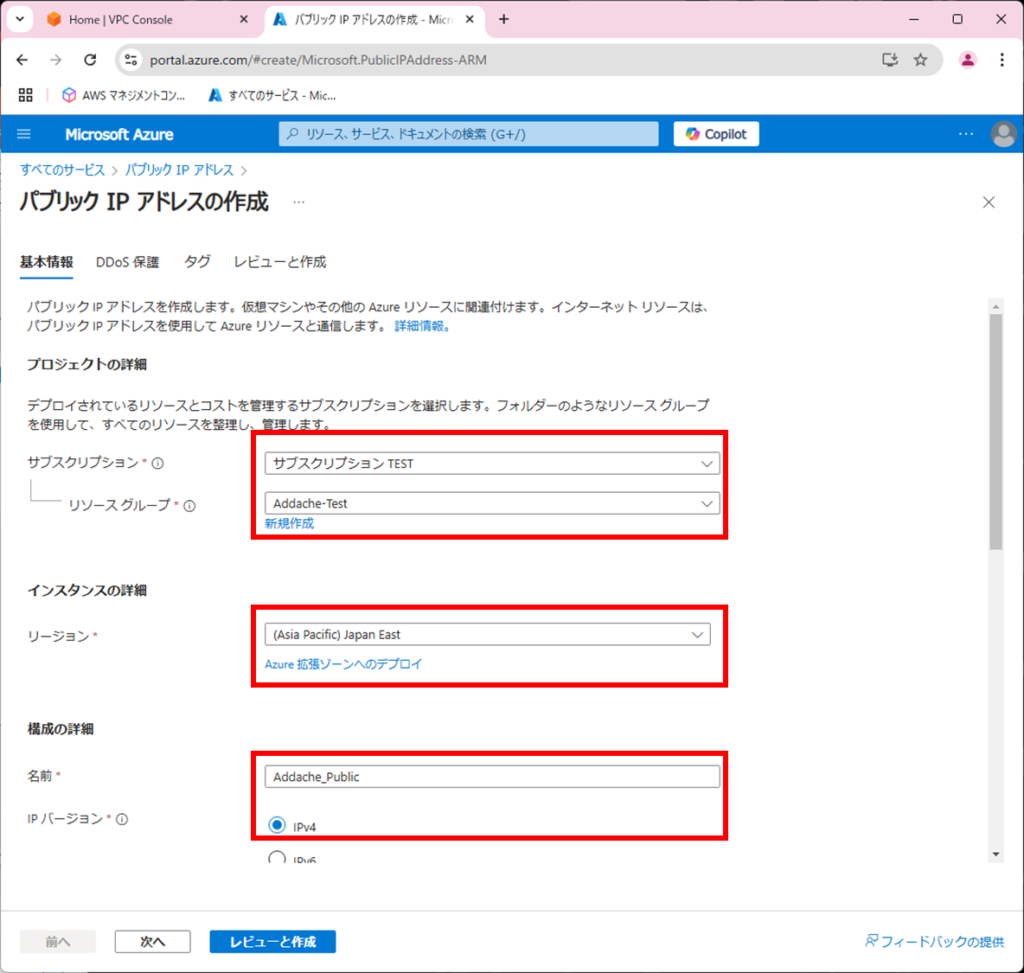

⑤パブリックアドレスの取得

続いて、パブリックアドレスを作成します。

同じく[リソースの作成]をクリックし以下の画面を開きます。

【ネットワーキング】の【PublicIP address】作成をクリック

【パブリックアドレスの作成画面1】

| 設定項目 | 設定値 |

| 名前 | Addache-Test |

| IPバージョン | IPv4 |

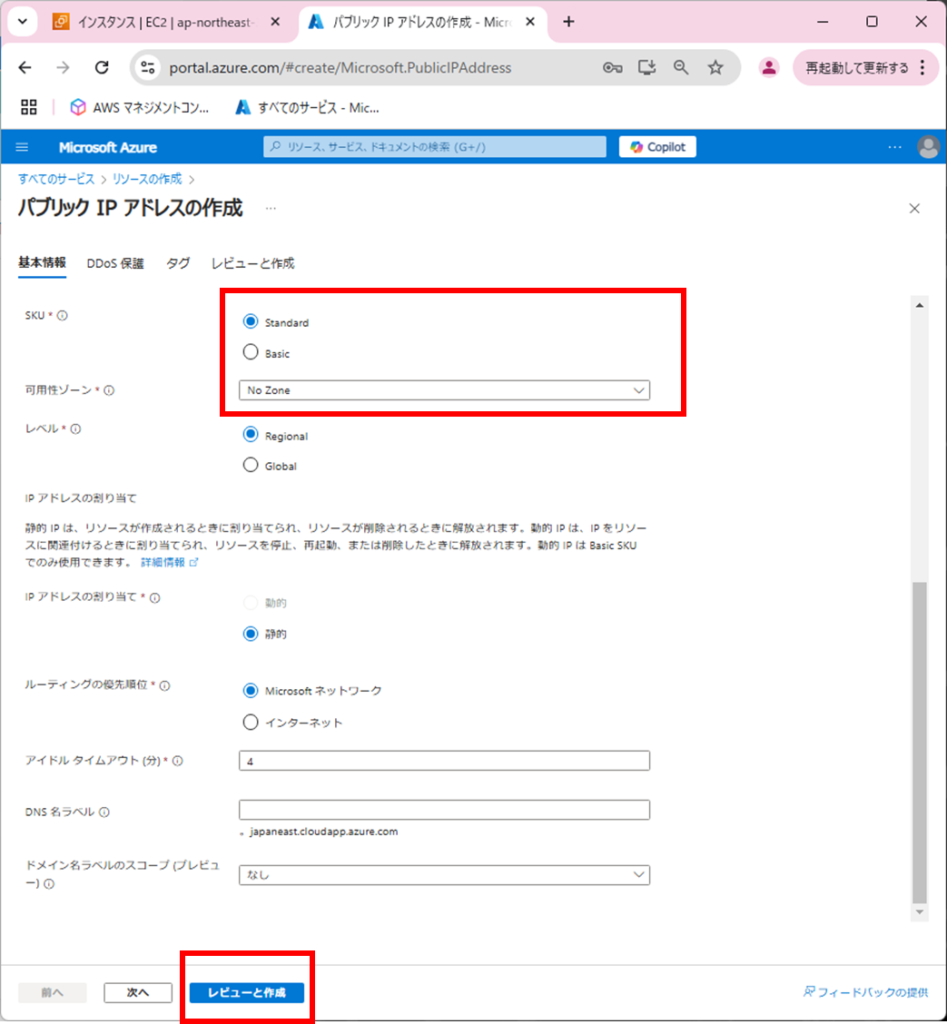

【パブリックアドレスの作成画面2】

Basicを選択したいところですが、そろそろ提供終了のようなのでStandardで進めます。

コストダウンの観点から可用性を低下させて作成します。

| 設定項目 | 設定値 |

| SKU | Standard |

| 可用性ゾーン | No Zone |

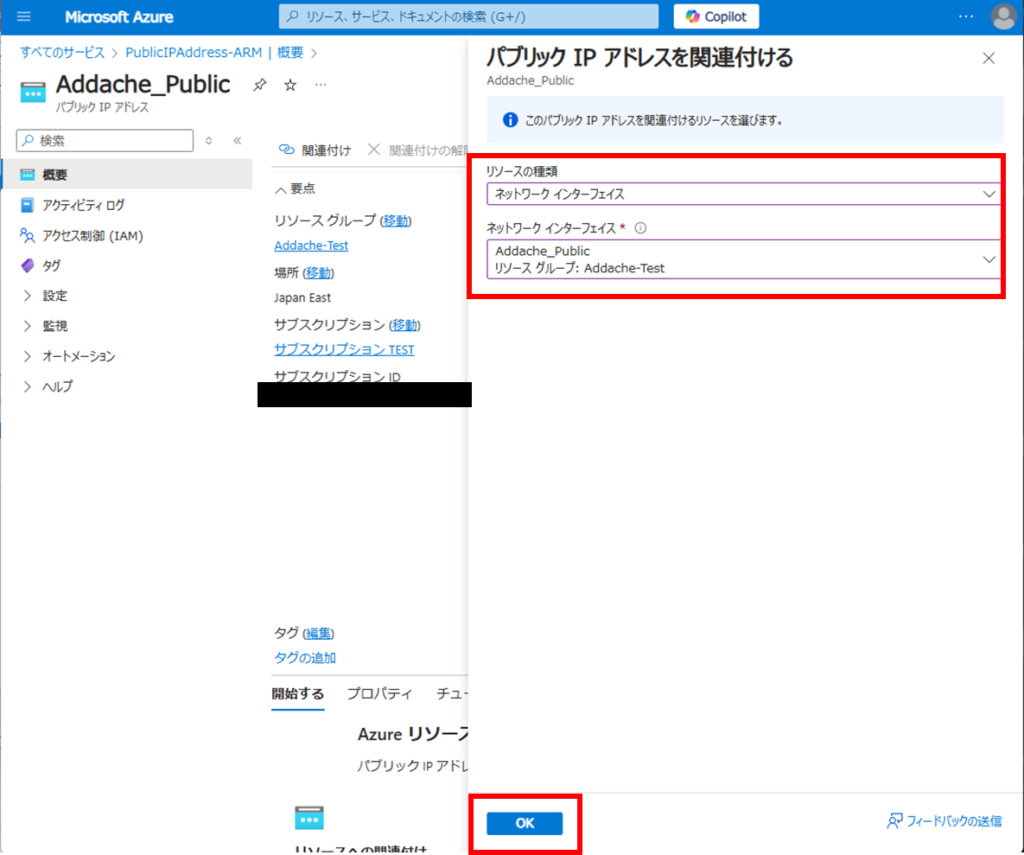

【関連付け】の実施1

作成したパブリックアドレスを開き、[概要]にある[関連付け]を押下します。

【関連付け】の実施2

先ほど作成したネットワークインターフェイスを選択します。Public用に作成した

インターフェースのほうを選択してください。

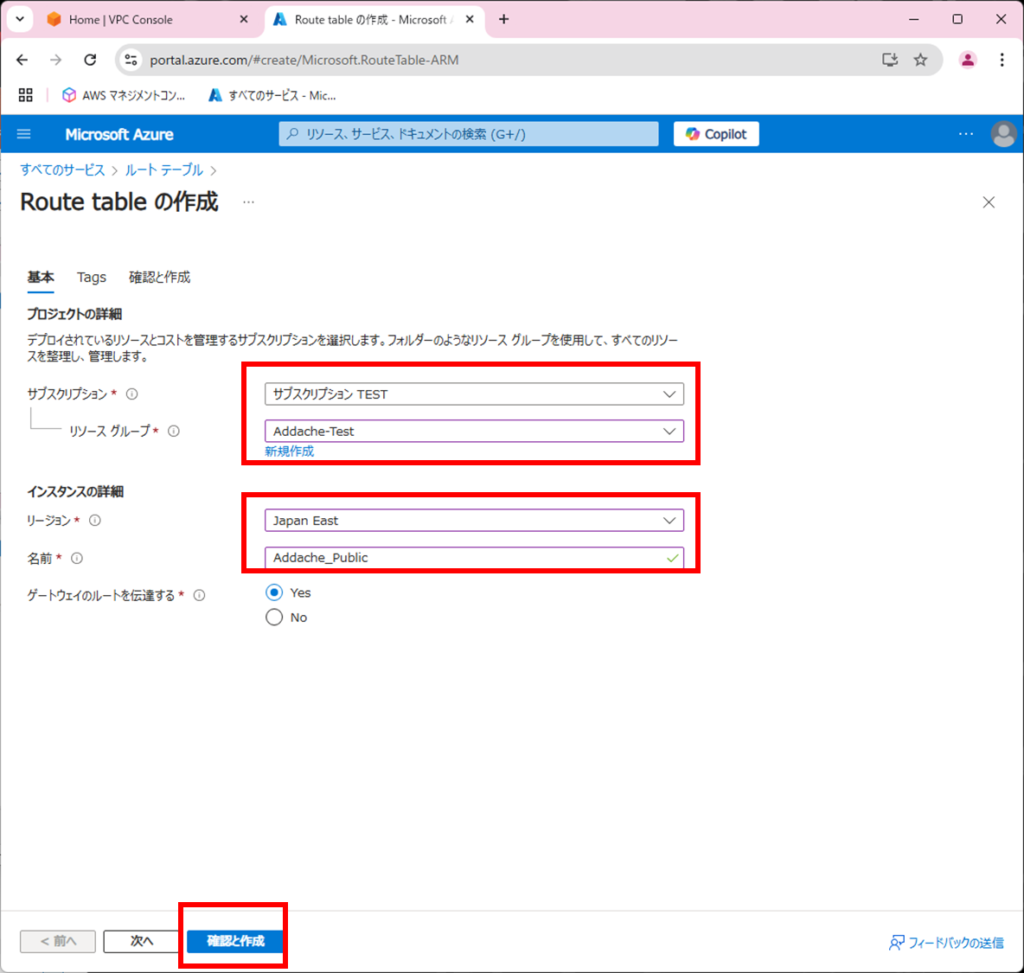

⑥ルートテーブルの作成

続いて、ルートテーブルを作成します。

同じく[リソースの作成]から[すべてのサービスで詳細を表示]をクリックし以下の画面を開きます。

【ルートテーブルの作成画面】

「ゲートウェイのルート伝播」は今回VGWを作成しないためどちらでもよいです。

| 設定項目 | 設定値 |

| 名前 | Addache_Public |

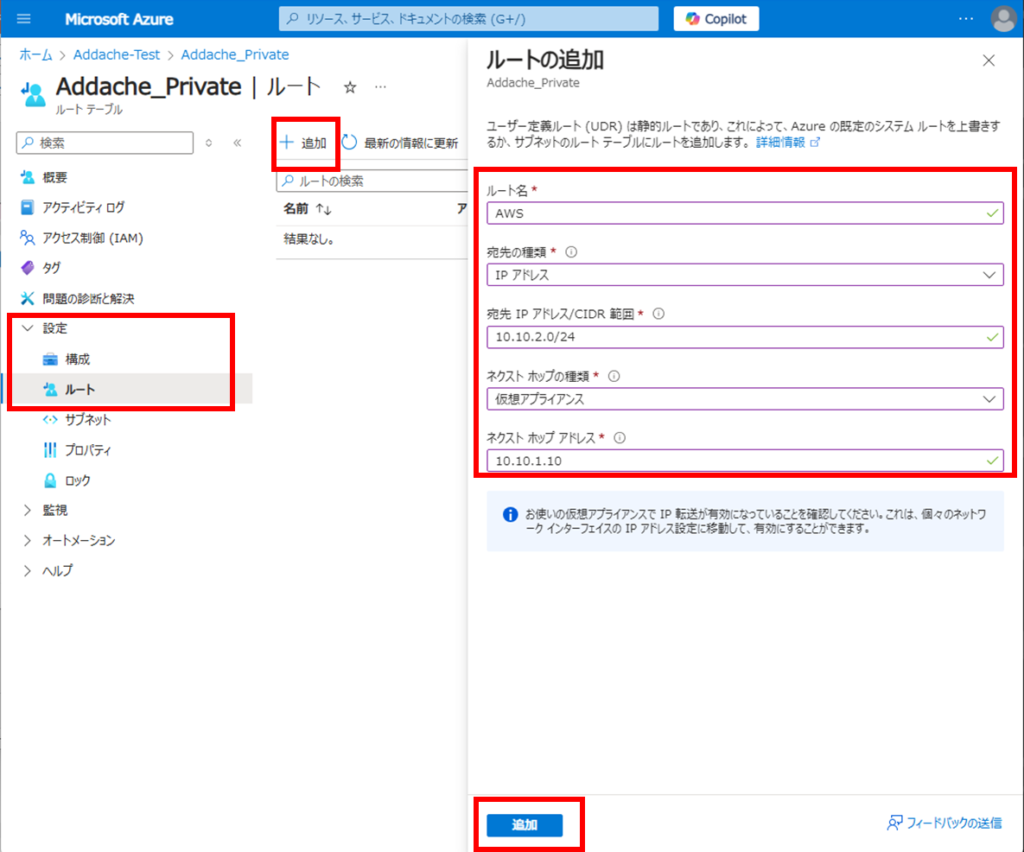

【ルートの追加】

作成したプライベート用ルートテーブルに、追加のルーティングを行います。

AWS向けの経路は[仮想アプライアンス]の[10.10.1.10]へ送信しなさい、

という定義になります。

VM経由の通信をさせる場合は[仮想アプライアンス]として扱いますので覚えておきましょう。

| 設定項目 | 設定値 |

| ルート名 | AWS |

| 宛先IPCIDR範囲 | 10.10.2.0/24 |

| ネクストホップの種類 | 仮想アプライアンス |

| ネクストホップアドレス | 10.10.1.10 |

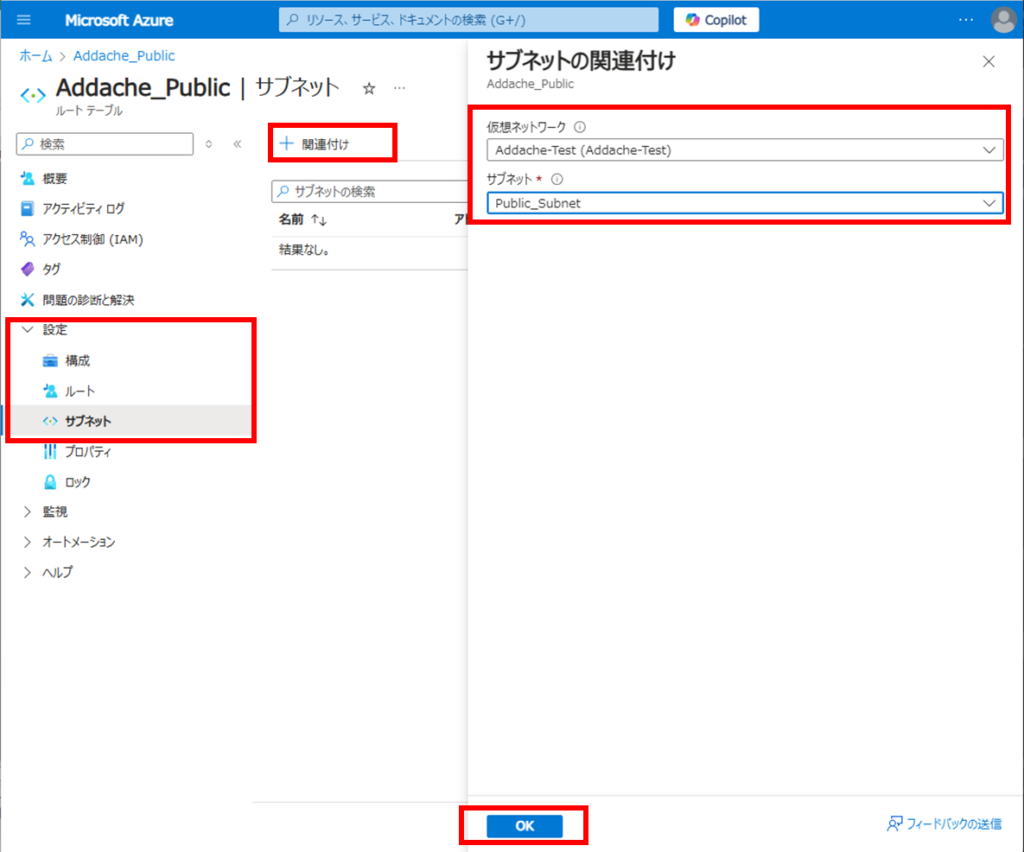

【ルートテーブルの関連付け】

忘れがちですがルートテーブルを作成しただけでは意味がありません。

適切なサブネットに対して適用するようにしましょう。

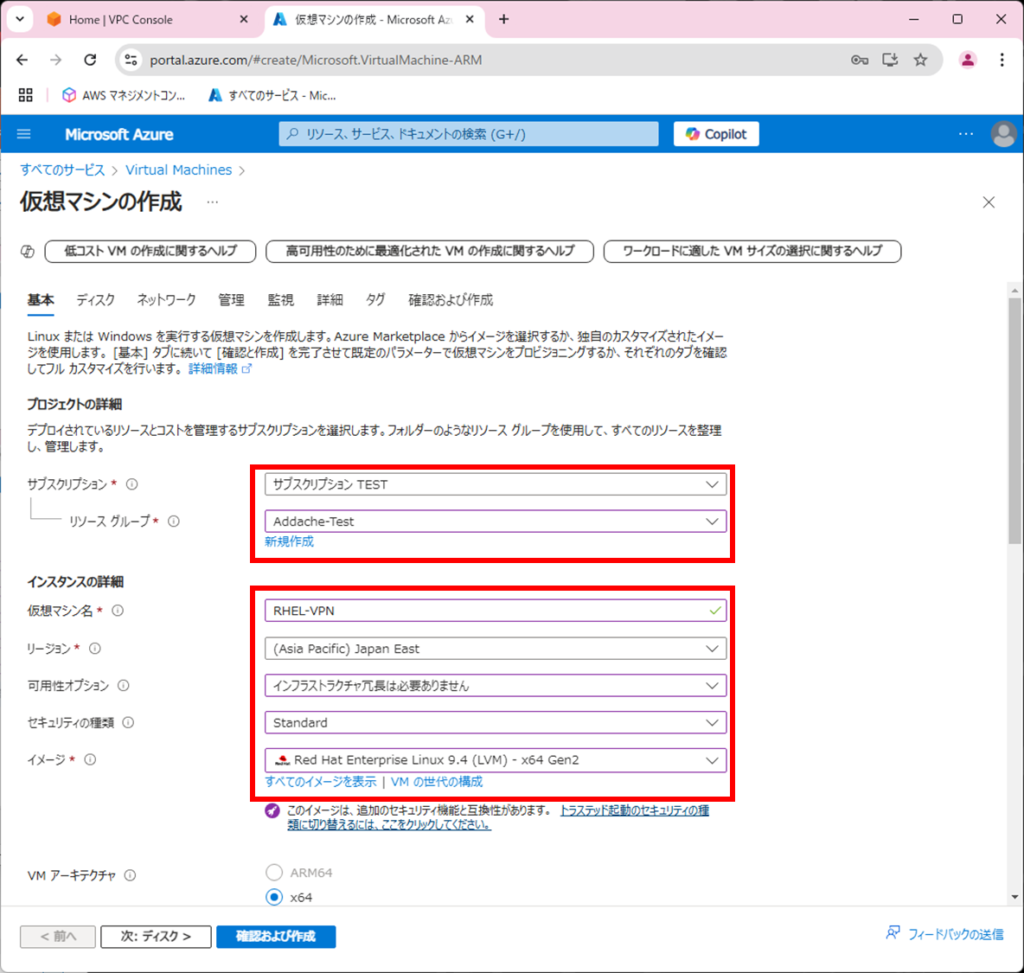

⑦VMの作成

続いて、VMを作成します。

同じく[リソースの作成]から[すべてのサービスで詳細を表示]をクリックし以下の画面を開きます。

ここではVPN構築用VM(パブリック)と、疎通確認用VM(プライベート)をそれぞれ作成します。

【VMの作成画面1】

設定項目多いです。画面はスクロールして下へ続きます。

| 作成物 | 設定項目 | 設定値 |

| パブリック用VM | 仮想マシン名 | RHEL-VPN |

| 疎通確認用VM | 仮想マシン名 | Azure-SOTSU |

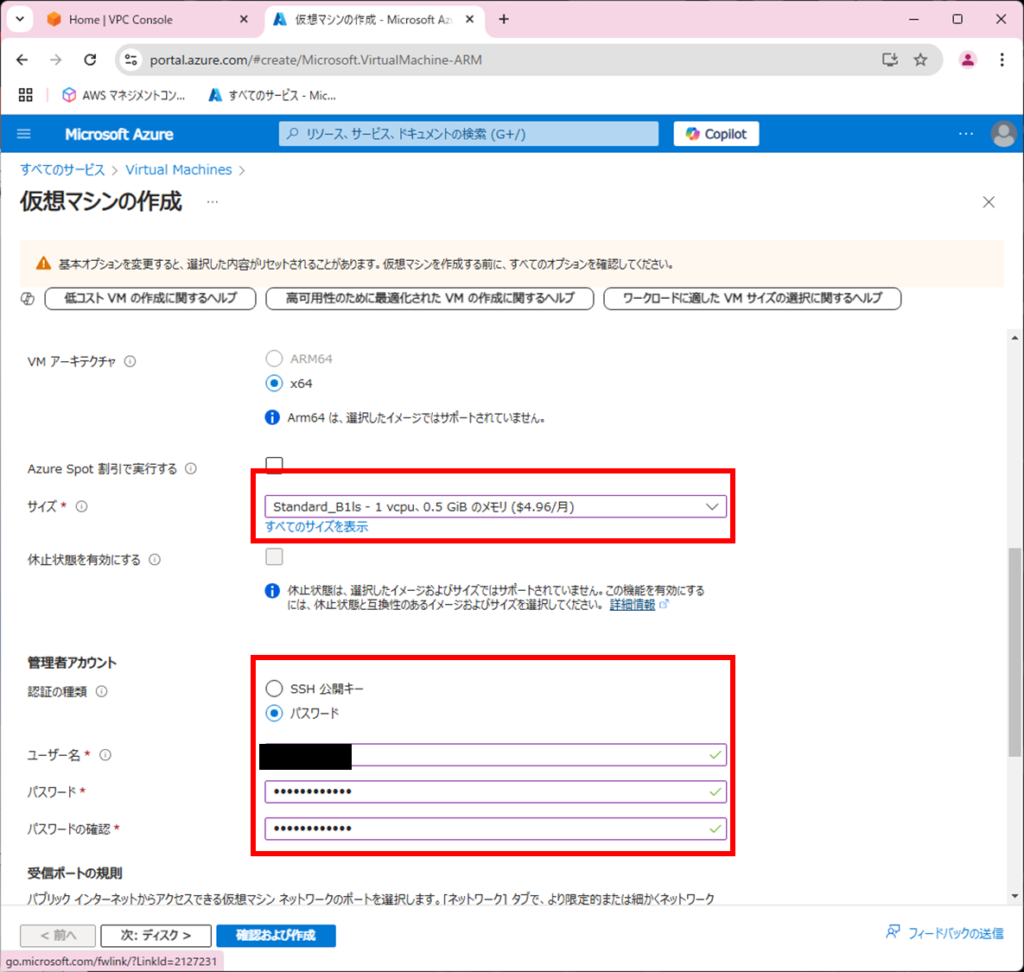

【VMの作成画面2】

マシンのサイズは、ものすごく安い「Standard_B1ls」にします。

「すべてのサイズを表示」を開いて選択できます。

ただ、オモチャ同然のパフォーマンスなので業務利用することはほぼないと思います。

※業務利用する場合はもう少し上等なマシンサイズを選択しましょう

初期ユーザ名/パスワードは適当に設定して下さい。

| 作成物 | 設定項目 | 設定値 |

| パブリック用VM | サイズ | Standard B1ls |

| 疎通確認用VM | サイズ | Standard B1ls |

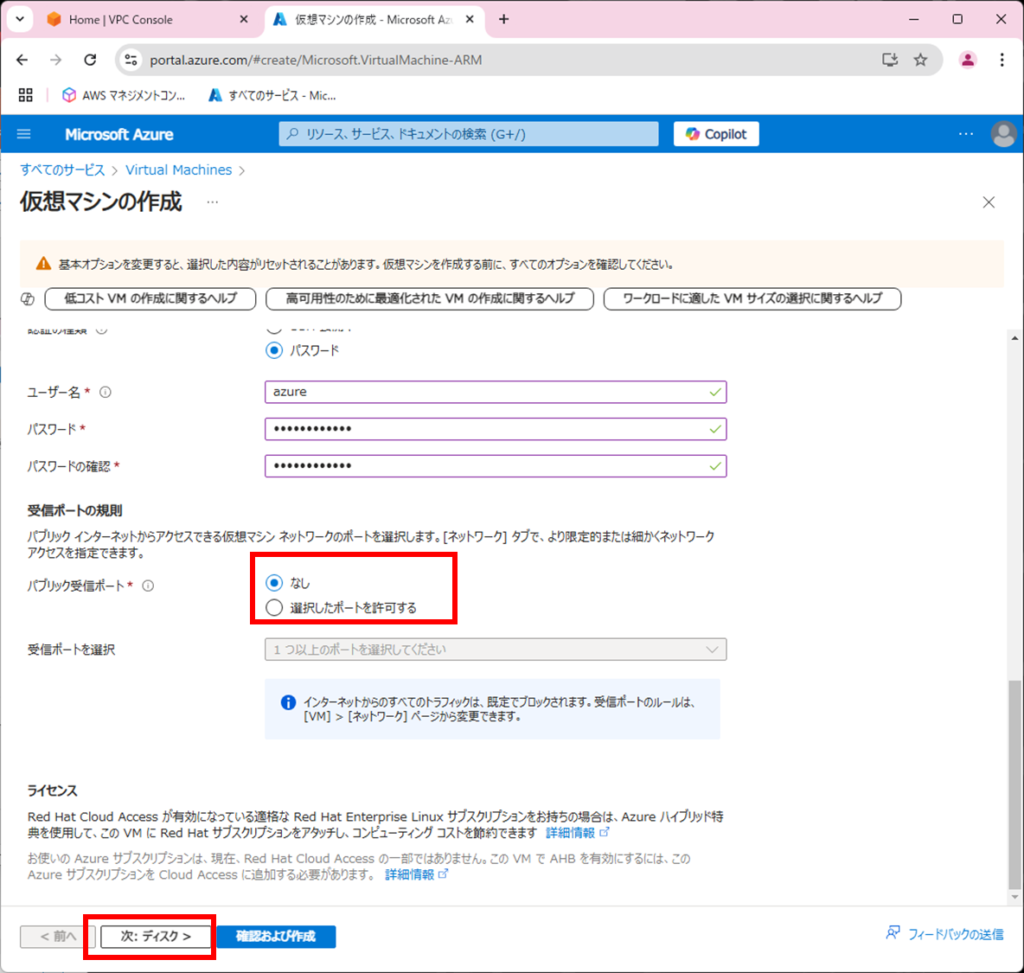

【VMの作成画面3】

Bastion経由でログインするため、パブリック受信ポートの開放は必要ありません。

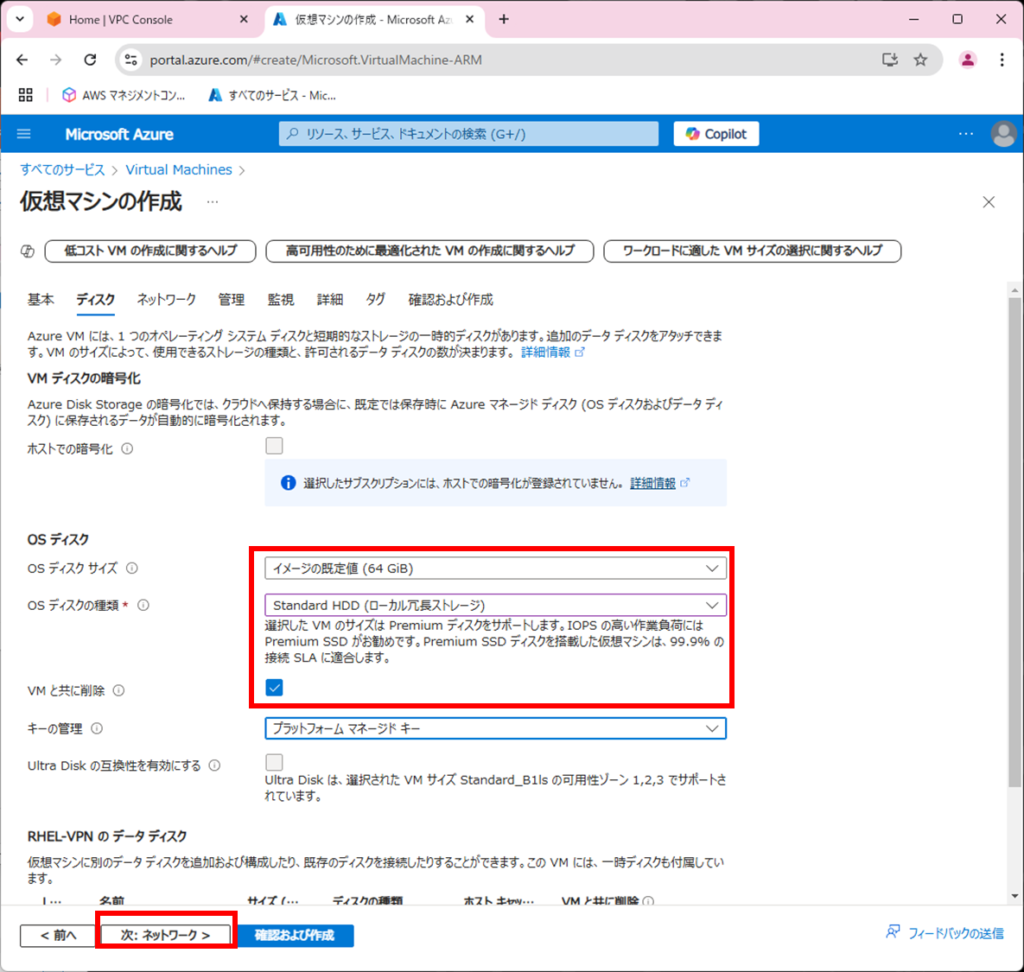

【VMの作成画面 ディスク】

ディスクの最小サイズを選択します。SSDを選ぶと高いのでHDDにします。

VMサイズかそれ以上、コストに跳ねてくるので忘れず設定を確認しましょう。

【VMの作成画面 ネットワーク】

これまで作成したサブネットを選択する感じとなります。

パブリックIPはこの前に手動で作成しているので付与の必要なし。

仮初のネットワークインターフェースとIPアドレスを付与されますが

あとで付け直しするので適当でよいです。

| 作成物 | 設定項目 | 設定値 |

| パブリック用VM | サブネット | Public_Subnet |

| 疎通確認用VM | サブネット | Private_Subnet |

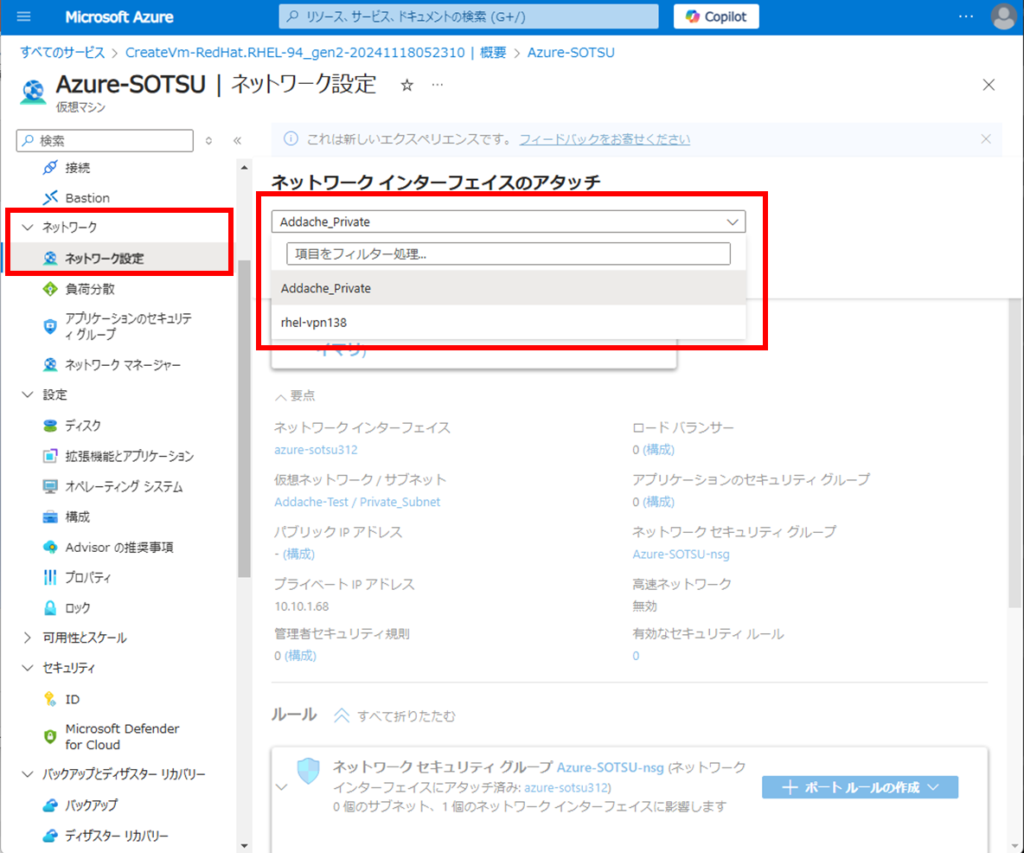

【ネットワークインターフェースのアタッチ】

適当に作られた元のネットワークインターフェースと差し替えするため、

作成したVMを開いて、まずは差し替え予定のネットワークインターフェースをアタッチします。

※ネットワークインターフェース なしにはできません。

| 作成物 | 設定項目 | 設定値 |

| パブリック用VM | アタッチ | Addache_Public |

| 疎通確認用VM | アタッチ | Addache_Private |

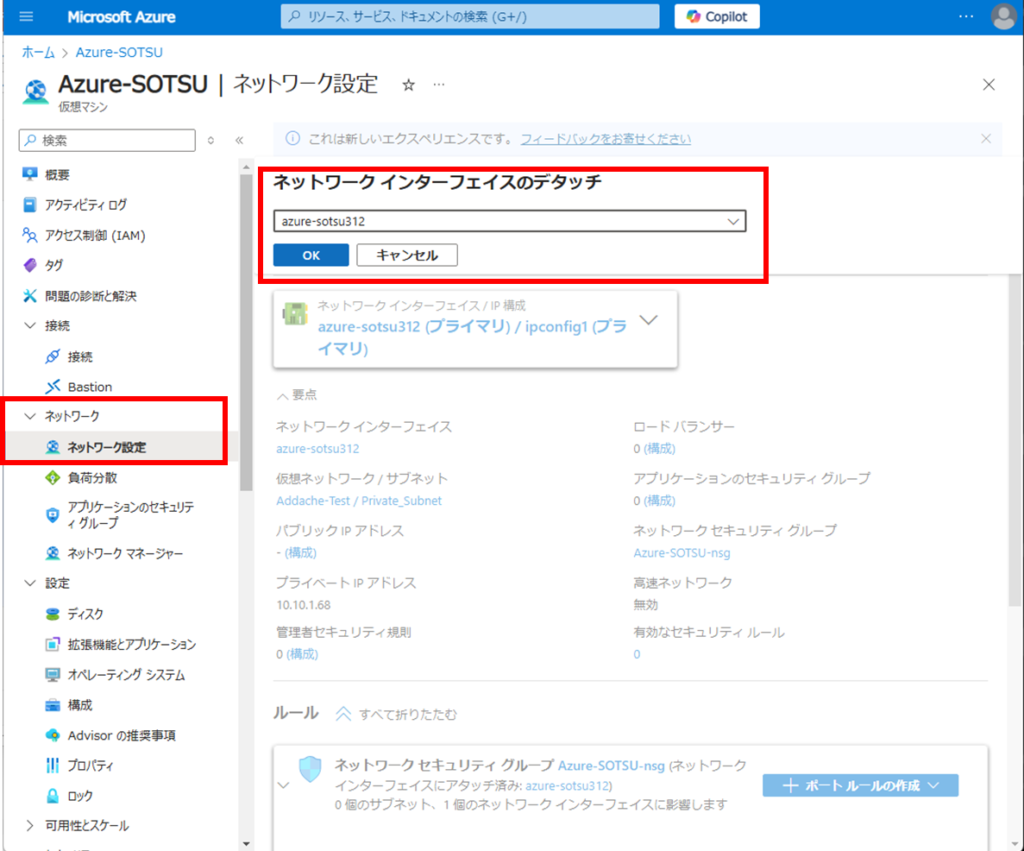

【ネットワークインターフェースのデタッチ】

適当に作られたネットワークインターフェースはアタッチ完了後にデタッチします。

⑧Bastionの配置

続いて、Bastionを作成します。

同じく[リソースの作成]から[すべてのサービスで詳細を表示]をクリックし以下の画面を開きます。

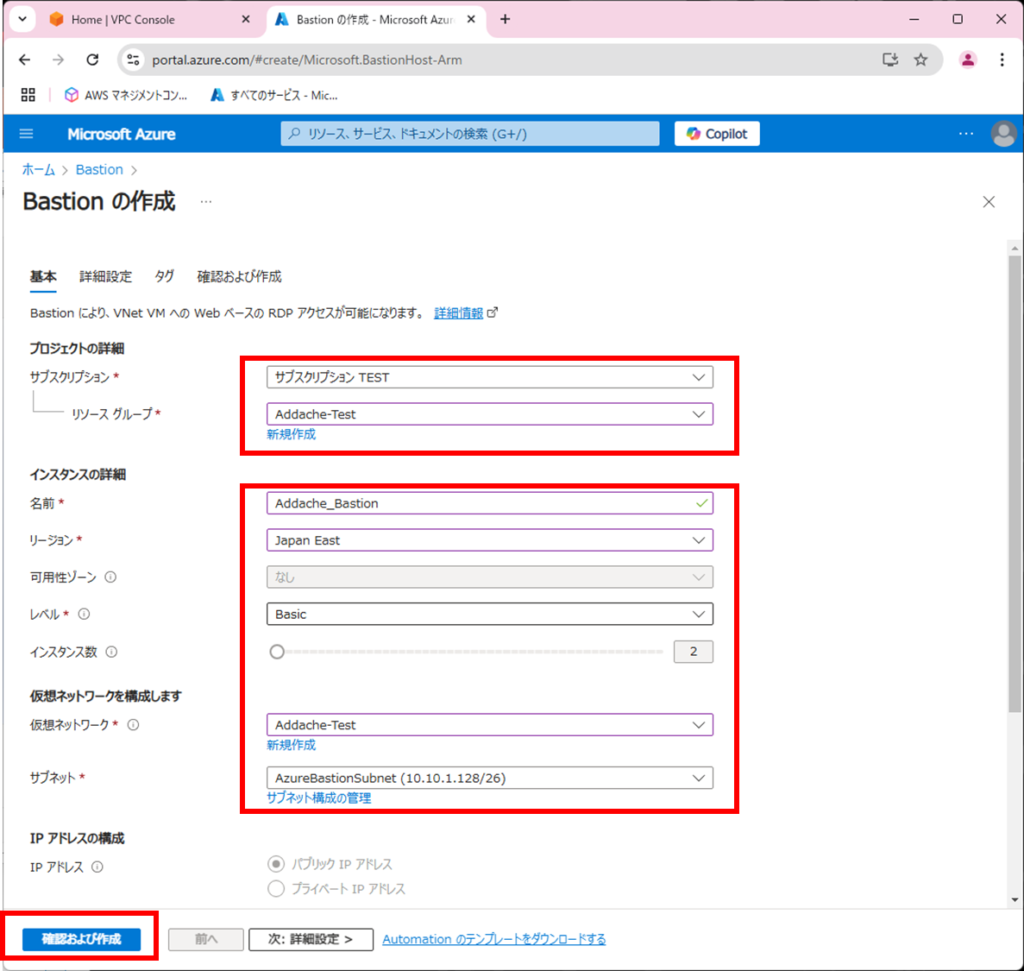

【Bastionの設定画面】

これまで作成したリソースを順次割り当てていきます。

選択項目が増えるのが煩わしいのでBasicを選択していますが

レベルはBasicでもStandardでもどちらでもよいです。

下のほうにこっそり書いてある通り、Bastion用のパブリックIPが必要になり、勝手に作られます。

作成まで割と時間がかかるので、20分程度待ちましょう。

| 設定項目 | 設定値 |

| 名前 | Addache_Bastion |

| レベル | Basic |

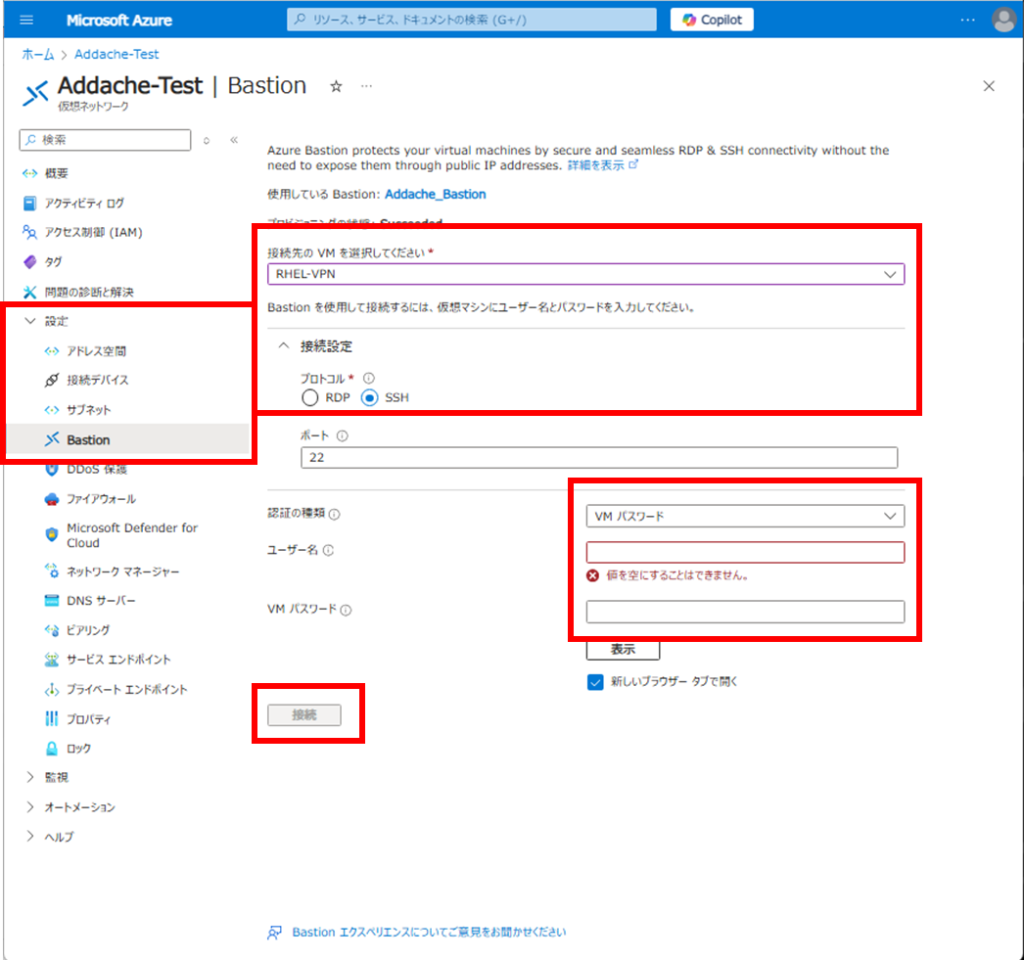

ちなみにBastionSubnetは作り方にお作法があるので、それを守ってないと以下のように怒られます。

名前があってないといわれていますが、正確には「サブネットの目的」を合わせる必要があります。

Bastion用の目的で作成したサブネットであれば、自動的にネーミングされます。

逆に名前だけ合わせてもダメということです。

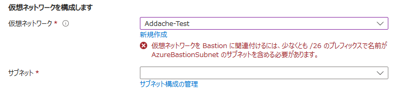

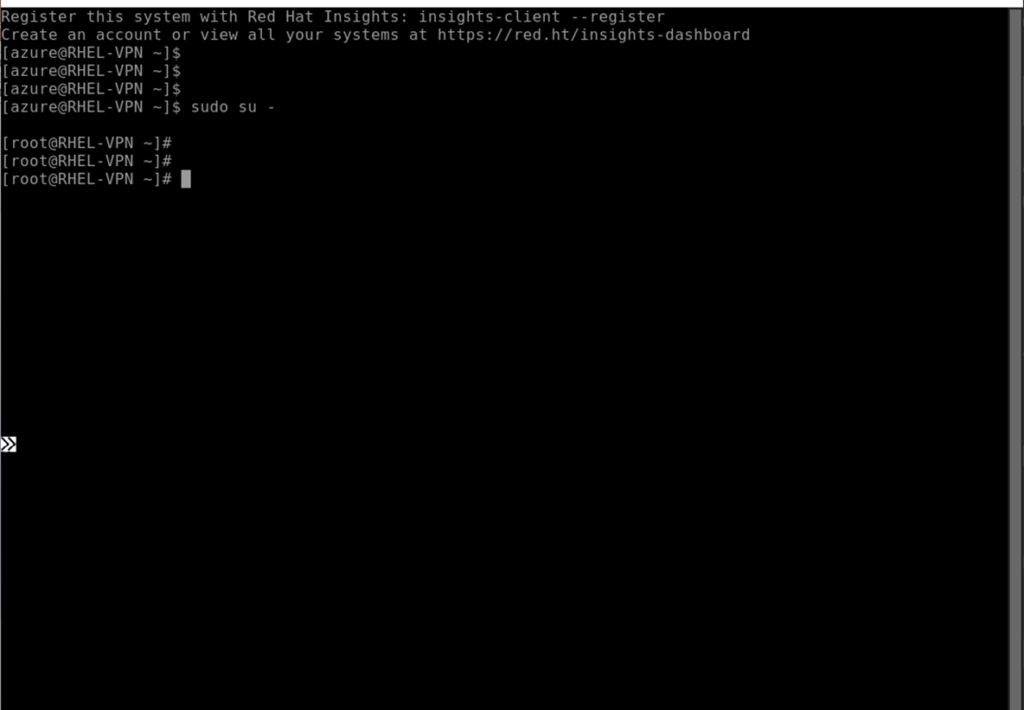

接続確認

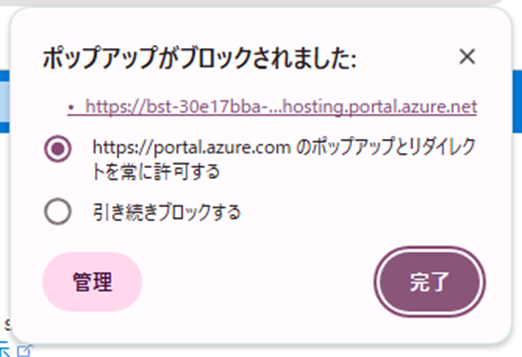

Bastionの作成完了したら、ブラウザ越しにVMへリモート接続してみましょう。

また、以下のようなポップアップが出てきたら許可してあげましょう。

うまく接続できましたか?割とあっさり接続できます。

インターネット上でSSHのポートを開けるよりよほどセキュアと思います。

※Bastionの利用料が月額5000円ぐらいするので、用が済んだら削除しましょう。

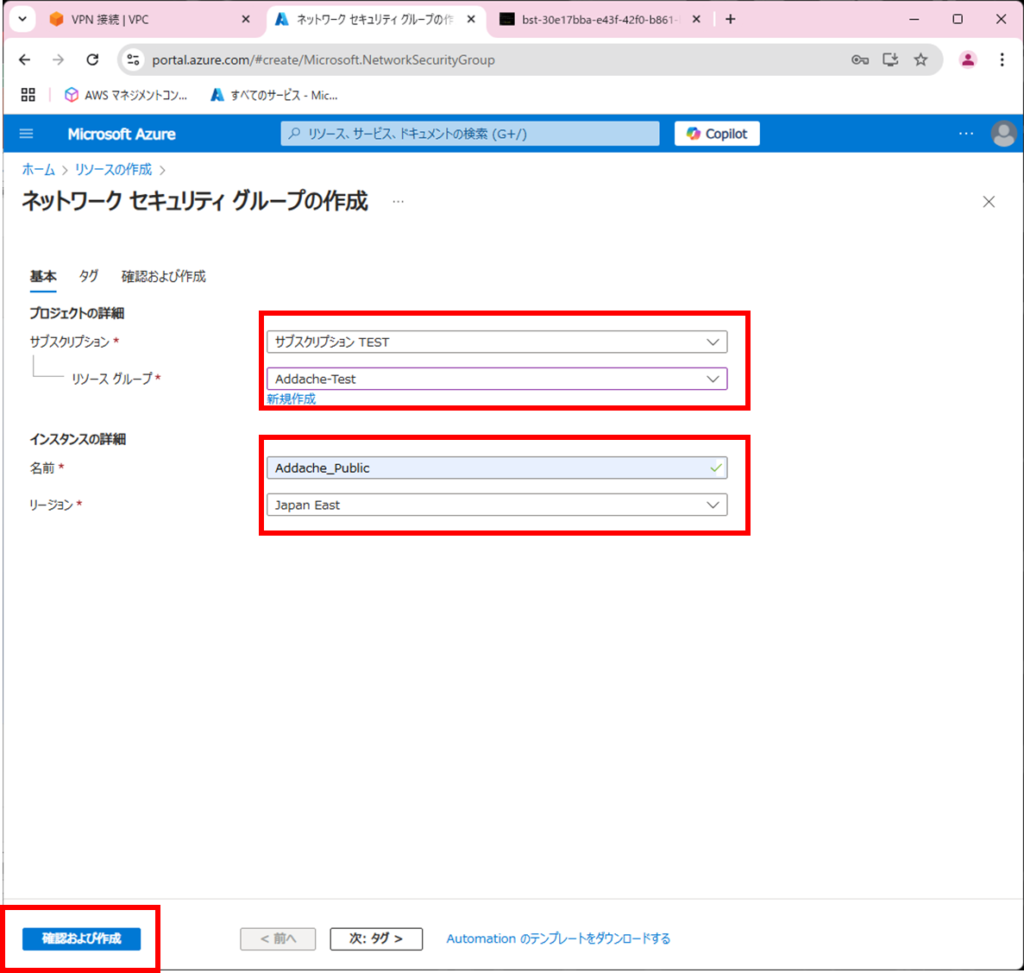

⑨NSGの作成

※AWS SitetoSiteVPNのパブリックIPアドレスが必要になってくるので、まずはそちらを作成します

最後に、NSGを作成します。

同じく[リソースの作成]から[すべてのサービスで詳細を表示]をクリックし以下の画面を開きます。

【ネットワーク セキュリティ グループの作成画面】

Publicサブネット用にNSGをひとつ作成します。

| 設定項目 | 設定値 |

| 名前 | Addache_Public |

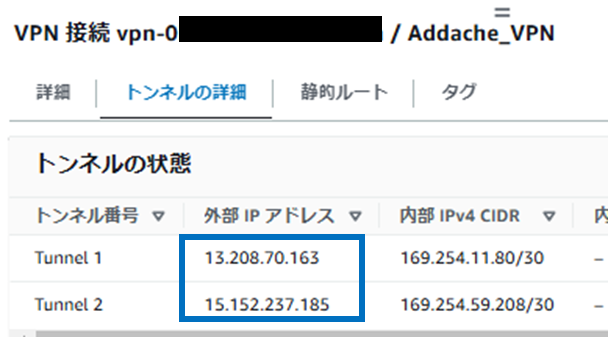

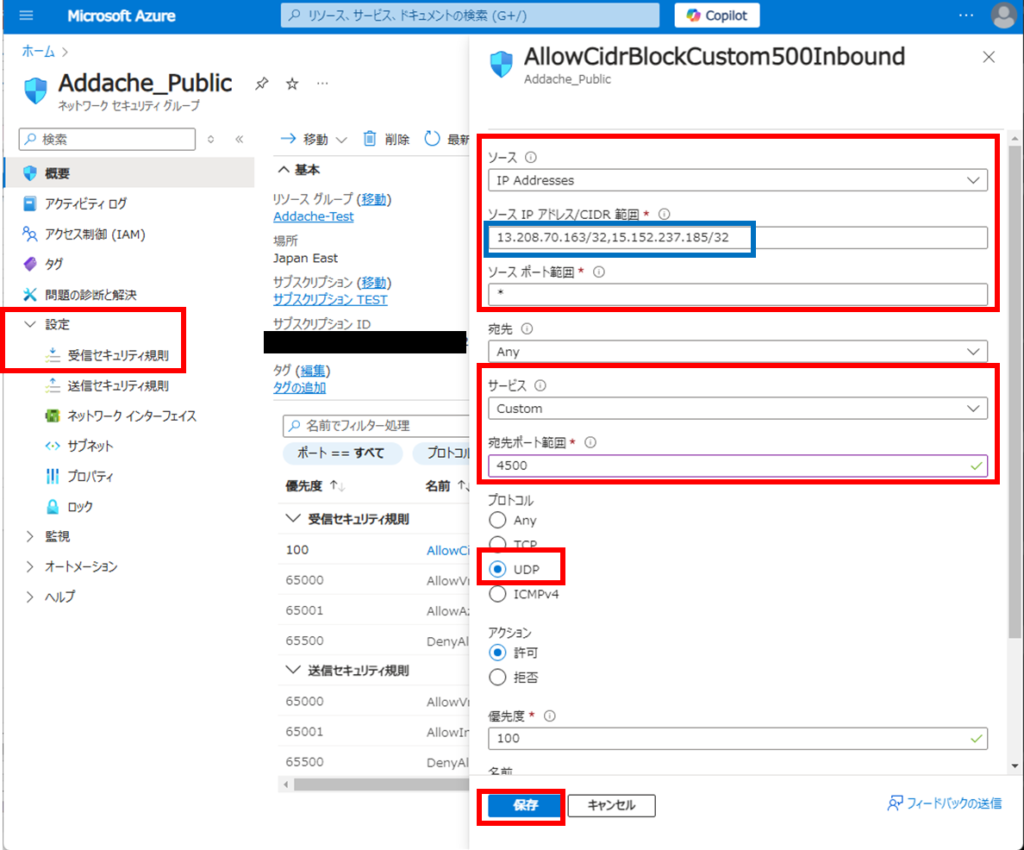

【受信セキュリティ規則】の設定

作成したNSGを開いて以下のように設定します。

青枠の部分はAWS SitetoSiteVPNの画面から取得します。

| 設定項目 | 設定値 |

| ソース | IP Address |

| ソースIPアドレス | [AWSから取得] |

| サービス | Custom |

| 宛先ポート範囲 | 4500 |

| プロトコル | UDP |

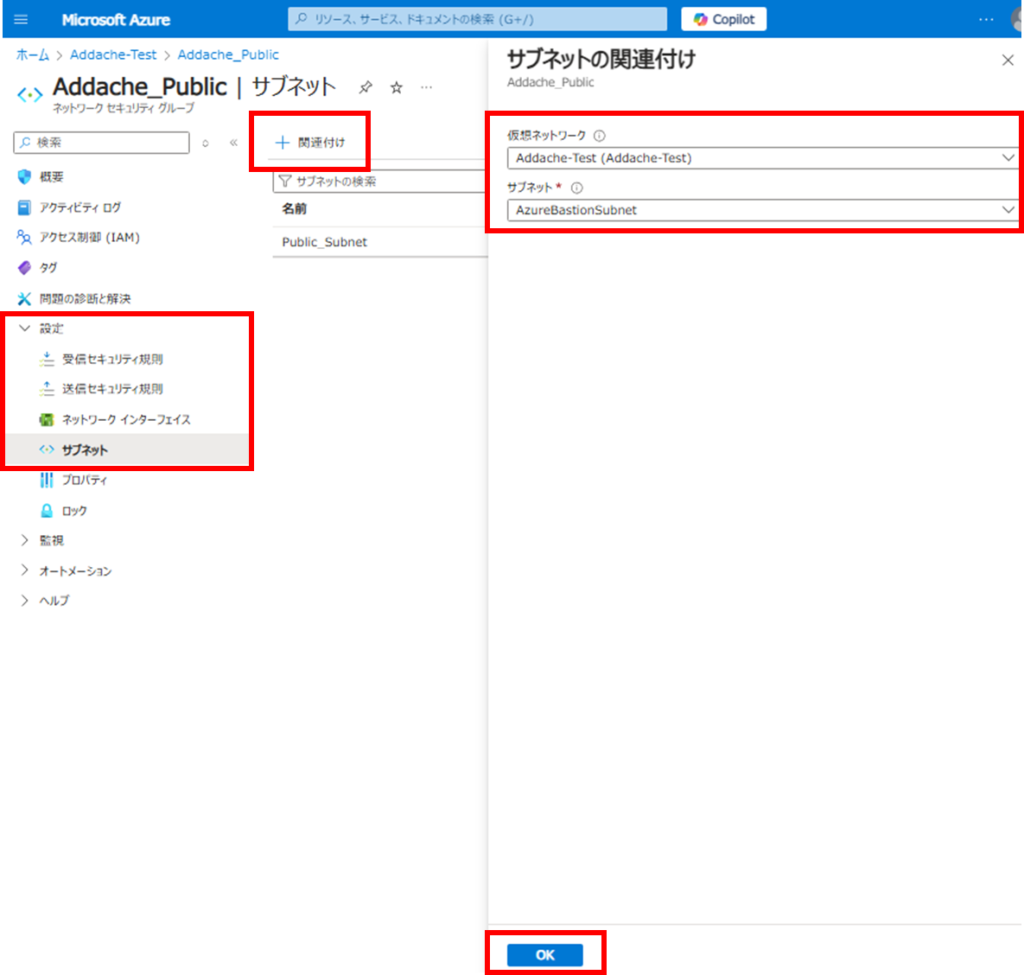

【NSGの関連付け】

最後に作成したNSGをサブネットへ関連付けます。

今回はサブネットへ関連付けしていますが、

ネットワークインターフェース(VM単体)への関連付けでも問題ありません。

最後に

いかがでしたでしょうか?

手順的には長いように感じるかもしれませんが、頻繁に触っていると

何も見ずともサクサク設定できるようになります。

Azureを触ったことがないという方は、

是非本記事のシナリオに合わせてAzureの環境構築にチャレンジしてみてください!

コメント