今回は以下本編記事の補足として、

AWSマネコンのGUI環境設定を記事にしていきます。

本編記事では環境構成概要やAzure以外の部分を語っています。

- 本記事のターゲット

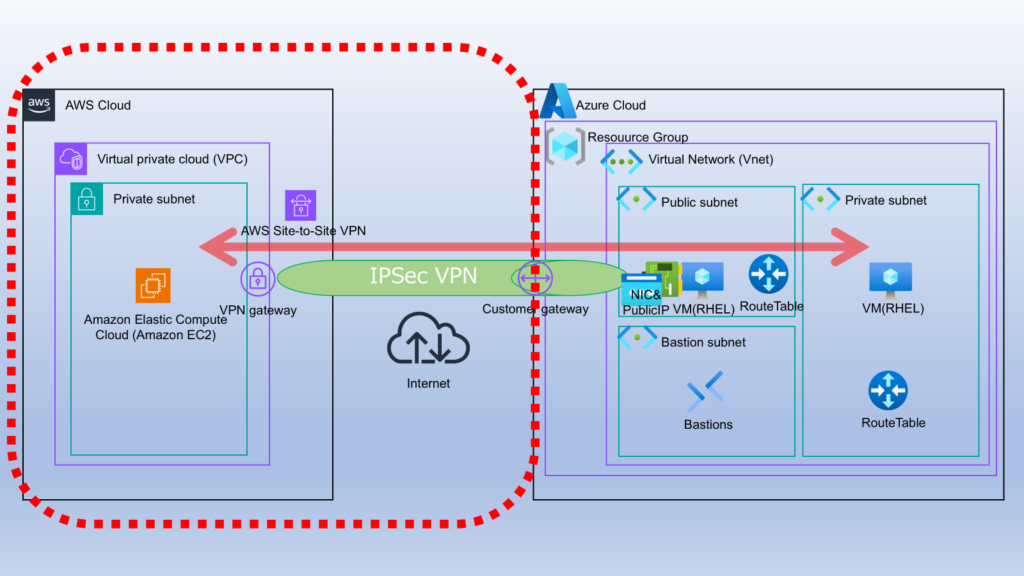

- 構成図(今回範囲)

- 手順の前後関係

- 構築開始

- 最後に

【AWS】LibreSwanを使ってAWS Site-to-Site VPN 接続を試してみる_マネコン設定編

本記事のターゲット

メインのシナリオではAWS、Azureの環境構築を行いつつ、最後にRHELの設定作業も行う

といった構成になっています。

技術要素的にAWSの部分だけ別だしして記事にしたほうが見やすいのではないか?

と考えたため本記事を執筆することにしました。

構成図(今回範囲)

よって今回の説明範囲は以下となります。

手順の前後関係

手順の前後関係を明確にしていきます。基本的に上から順番に用意したほうがよいです。

用意していなかった場合途中で作成することもできますが、

Nameタグを作成時点で付与したいなら個別に作成することを推奨します。

| リソース種類 | 作成個数 | 前後関係 |

| ①VPCの作成 | 1 | |

| ②サブネットの作成 | 1 | ①VPCが必要 |

| ③ENIの作成 | 1 | ②サブネットが必要 |

| ④EC2の作成 | 1 | ③ENIが必要 |

| ⑤カスタマーゲートウェイ の作成(CGW) | 1 | ※Azureの パブリックIPアドレスが必要 |

| ⑥仮想プライベート ゲートウェイの作成(VGW) | 1 | ①VPCが必要 |

| ⑦SitetoSiteVPNの作成 | 1 | ⑤CGWが必要 ⑥VGWが必要 |

| ⑧ルートテーブルの変更 | 1 | ⑥VGWが必要 |

| ⑨セキュリティグループの変更 | 1 | ①VPCが必要 |

いざ!構築開始

全体的に、若干フォーマルな感じの操作による作り方をご紹介します。

本記事執筆時点(2024年11月)のGUI画面を表示しており、時間経過とともに

AWSマネコンのレイアウトが変わる可能性があることにご留意願います。

①VPCの作成

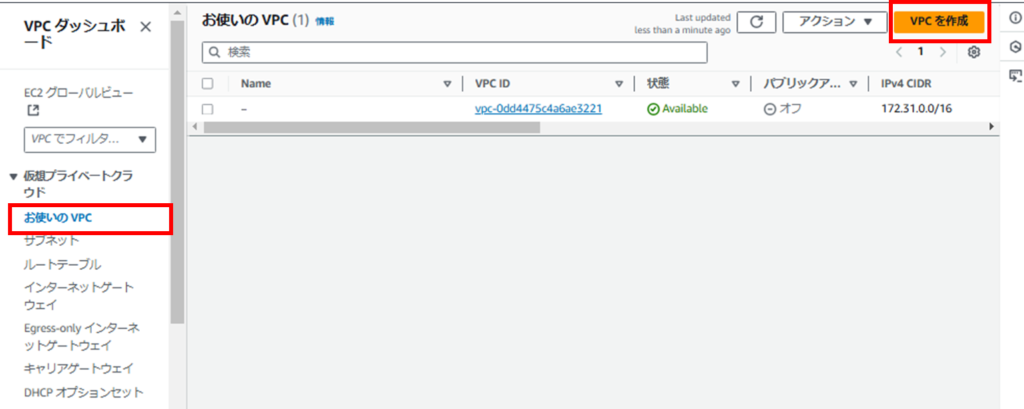

まず初めにVPCを作成するため、[VPC]の画面を開いていきます。

コンソールのホームにVPCが表示されているのでそこからでもたどれますが、

毎回同じように操作したいならURL検索窓へ「VPC」と入力するのもおすすめです。

コンソールのホームからVPCを検索

[お使いのVPC]-[VPCを作成]を押下

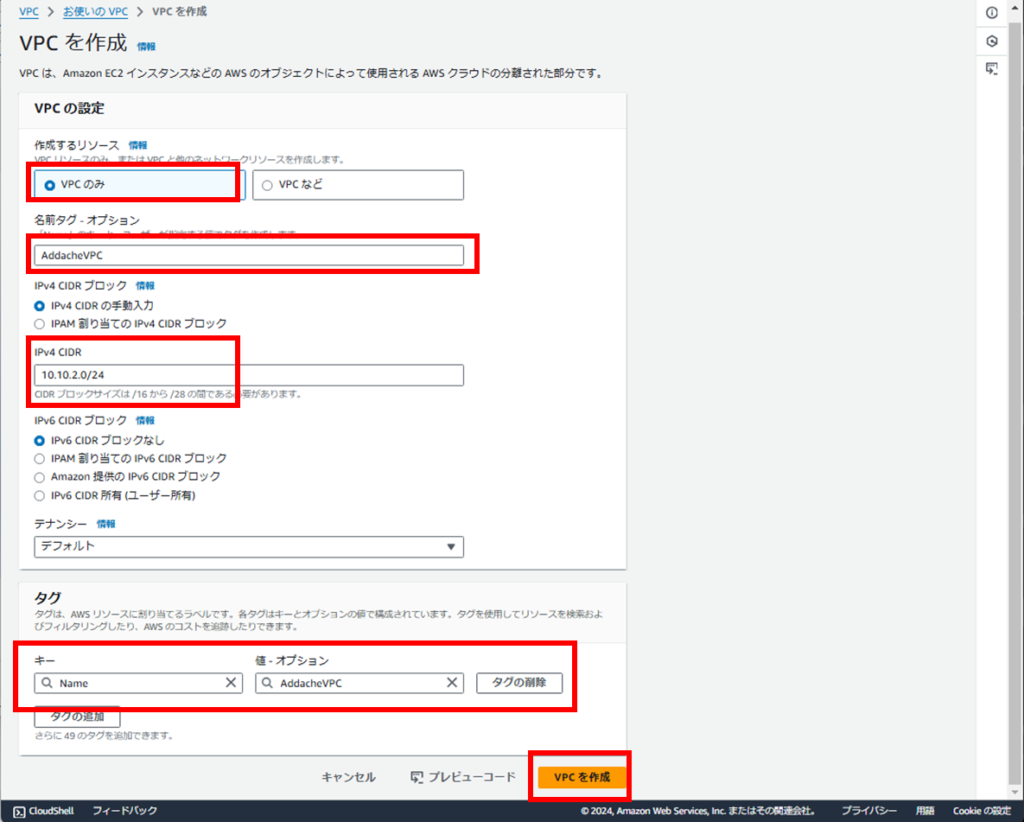

【VPC作成画面】

| 設定項目 | 設定値 |

| 作成するリソース | VPCのみ |

| 名前タグ | AddacheVPC |

| IPv4 CIDR | 10.10.2.0/24 |

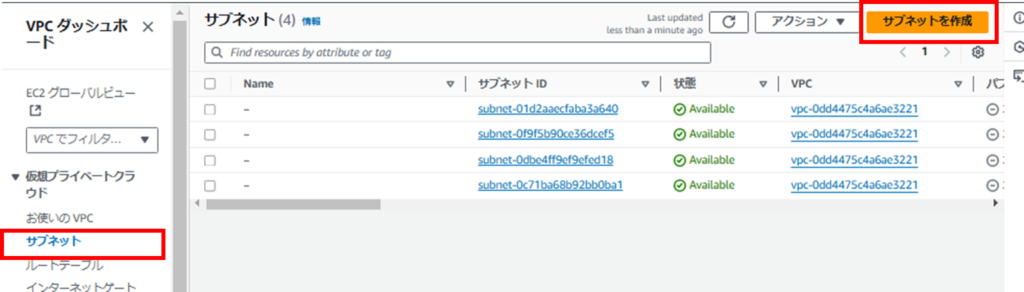

②サブネットの作成

続いて、サブネットを作成します。

VPCのサービス内にあるので、あまり迷わないと思います。

最近はVPCを作成するときに一緒にまとめて作成できるようになりました

(画面が縦に伸びていくさまがしっくりこなくて筆者はあまり使っていません。。。)

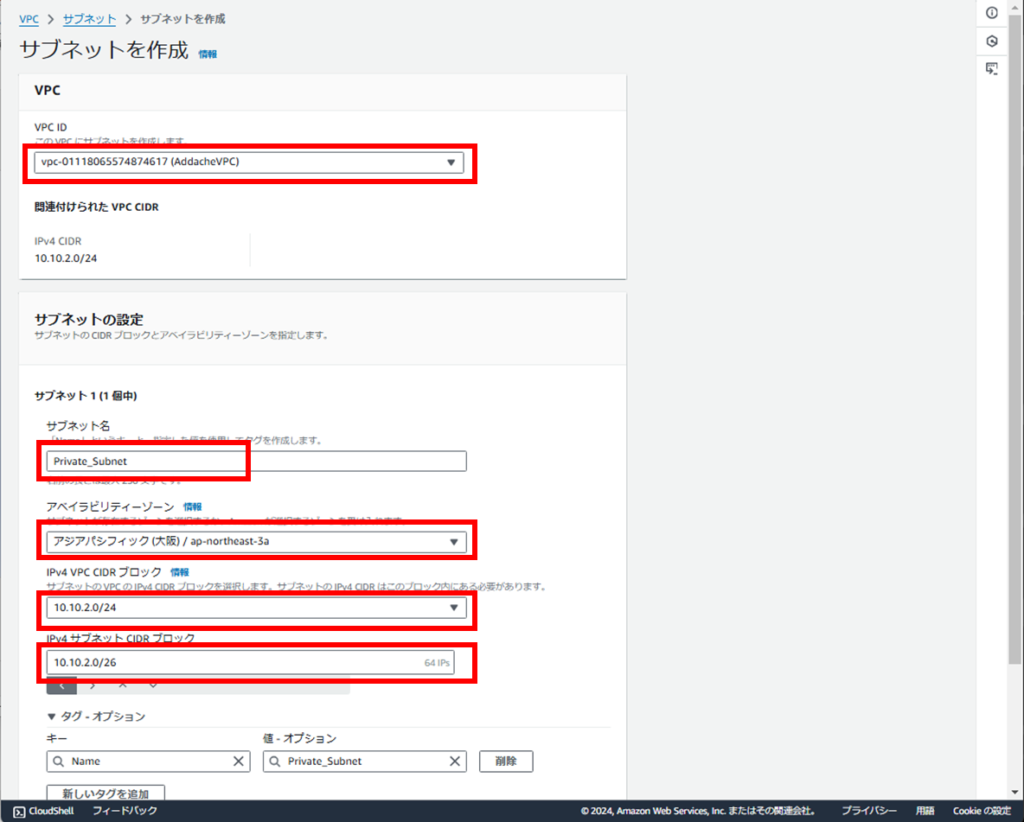

[サブネット]-[サブネットを作成]を押下

【サブネット作成画面】

入力項目多いようですが、大半は自動入力されるので確認のみです。

Azureとの違いは、リージョンは作成開始する前から決まっているところですかね。

誤入力の心配がない代わりに、リージョンを変えると作成したVPCが表示されないところ

ご注意ください。

| 設定項目 | 設定値 |

| VPC ID | さっき作成したVPCを選択 |

| サブネット名 | Private_Subnet |

| アベイラビリティゾーン | ap-northeast-1a ※a以外設置できないインスタンスタイプがある |

| IPv4 VPC CIDR ブロック | 10.10.2.0/24 |

| IPv4 サブネット CIDR ブロック | 10.10.2.0/26 |

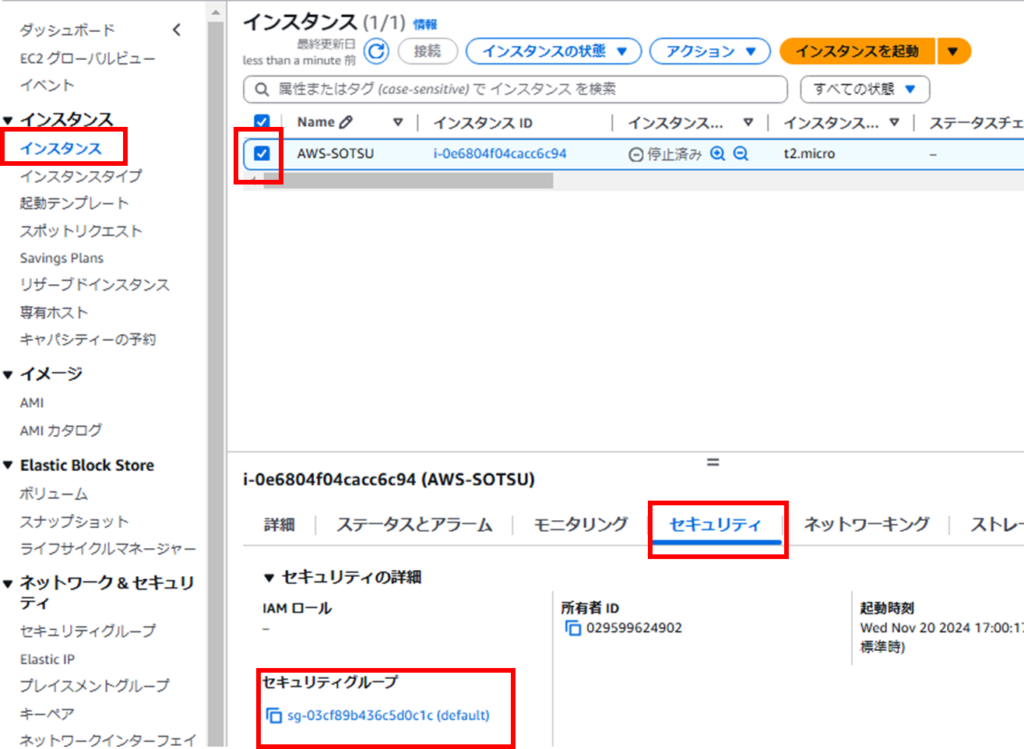

③ENIの作成④EC2の作成

続いてENIとEC2を作成します。

パブリックIPアドレスを付与するなどの理由がないので、まとめて作成してしまいます。

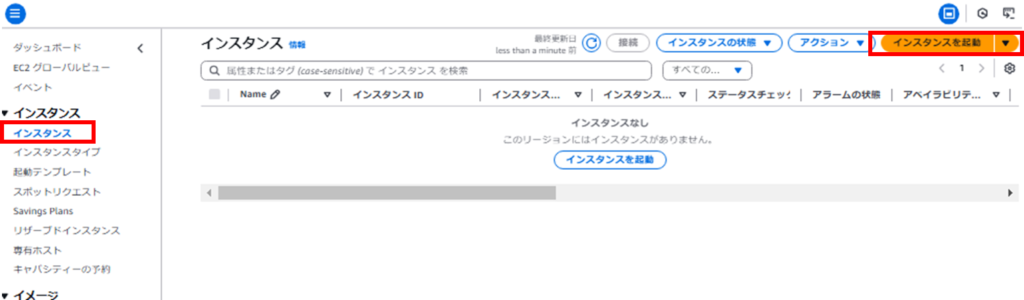

VPCと同じように、検索窓へ「EC2」と入力してサービスの画面を開くことができます。

コンソールのホームからEC2を検索

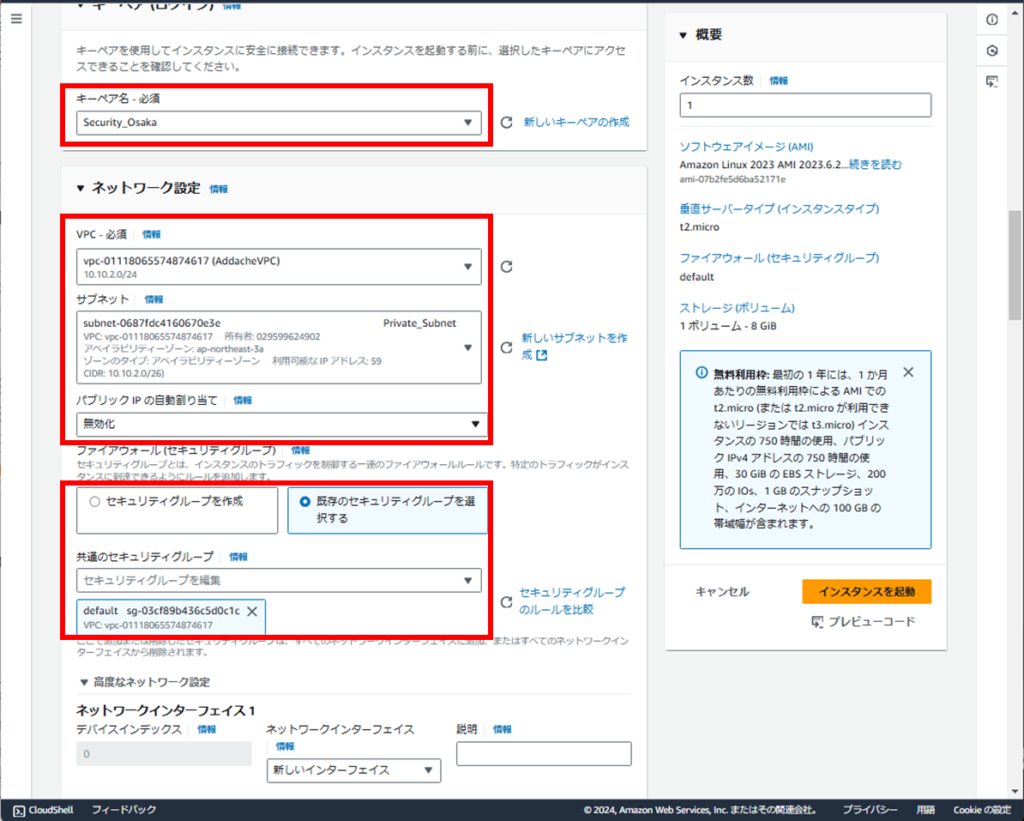

[インスタンス]-[インスタンスを起動]を押下

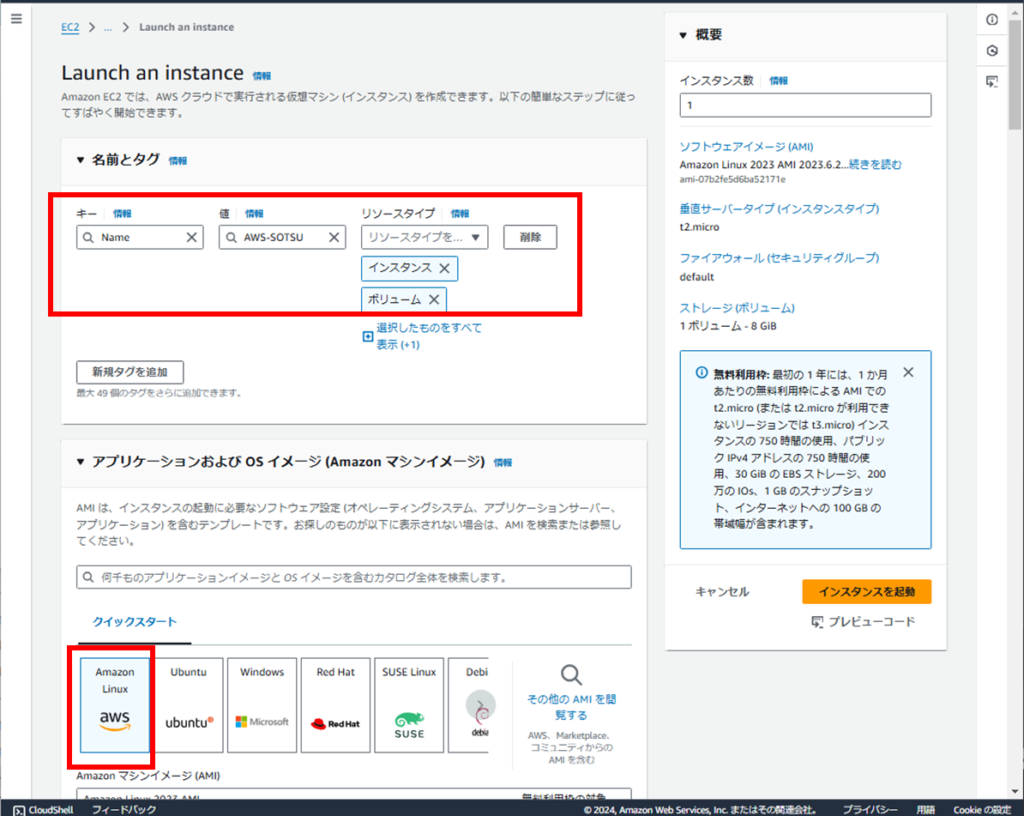

【インスタンス作成画面】

| 設定項目 | 設定値 |

| 名前とタグ | キー:Name 値:AWS-SOTSU リソースタイプ:インスタンス、ボリューム、インターフェース |

| アプリケーションおよびOSイメージ | AmazonLinux |

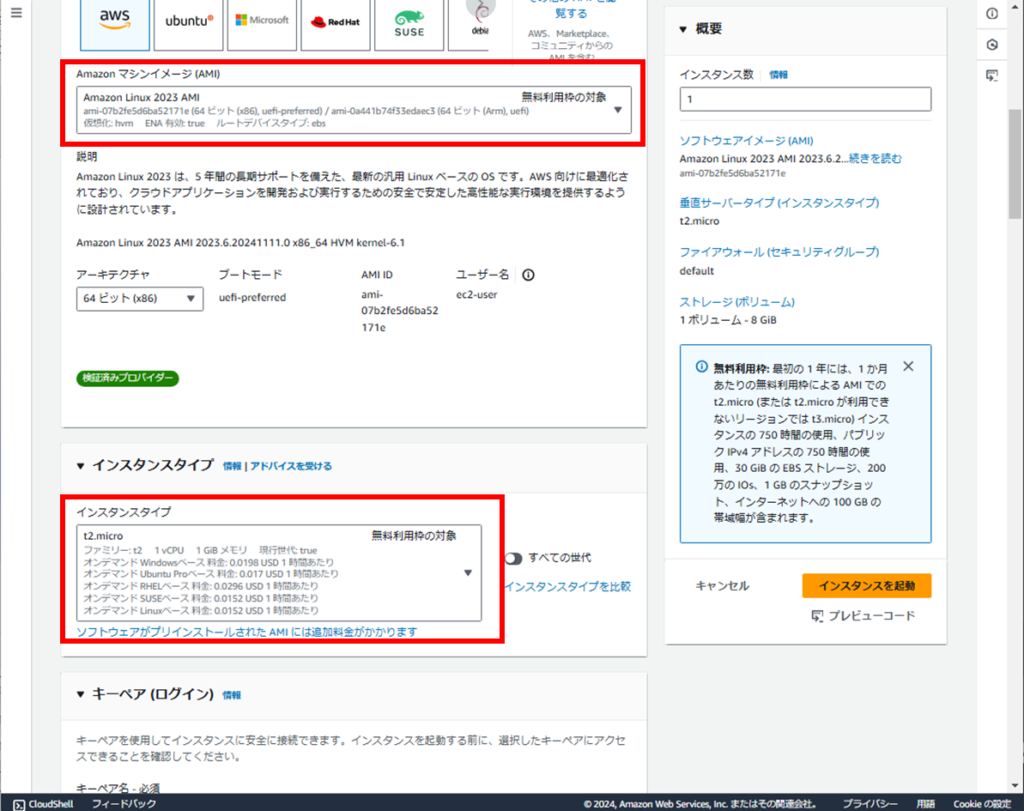

| 設定項目 | 設定値 |

| Amazonマシンイメージ | Amazon Linux 2023 AMI |

| インスタンスタイプ | t2.micro |

キーペアはこの場で作成可能です。

| 設定項目 | 設定値 |

| キーペア名 | [作成したキーペア] |

| VPC | AddacheVPC |

| サブネット | Private_Subnet |

| パブリックIPの自動割り当て | 無効 |

| ファイアウォール | 既存のセキュリティグループを選択する |

| 共通のセキュリティグループ | デフォルトセキュリティグループ |

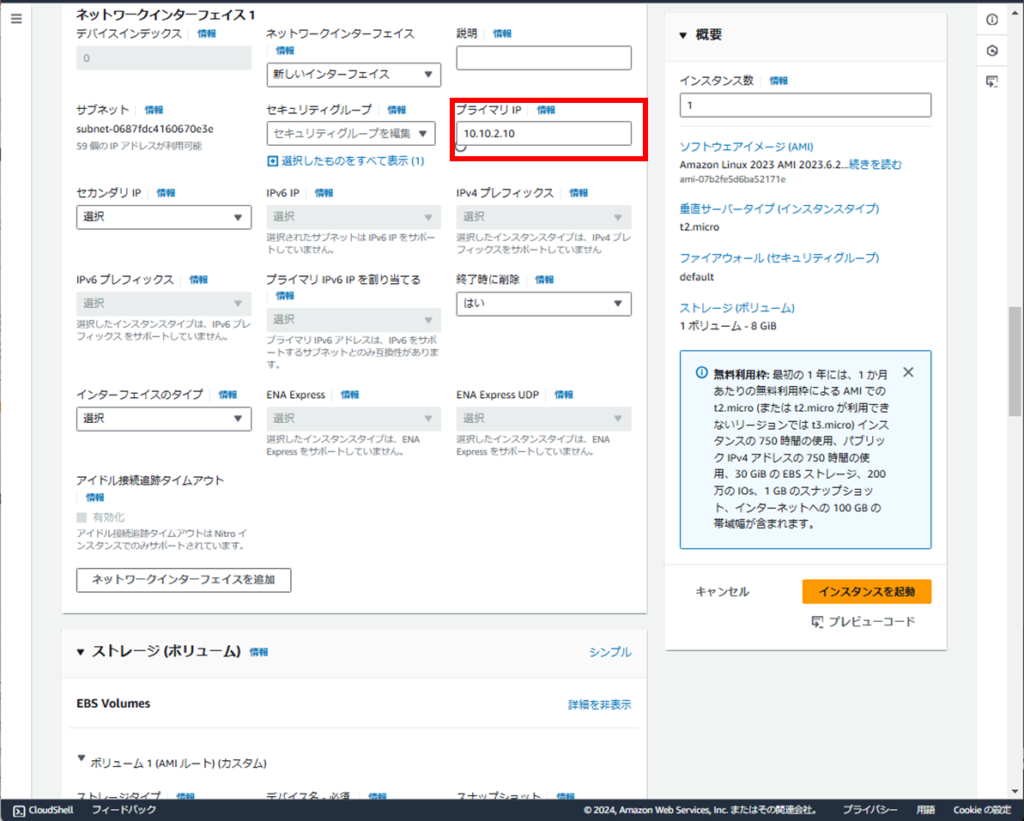

| 設定項目 | 設定値 |

| プライマリIP | 10.10.2.10 |

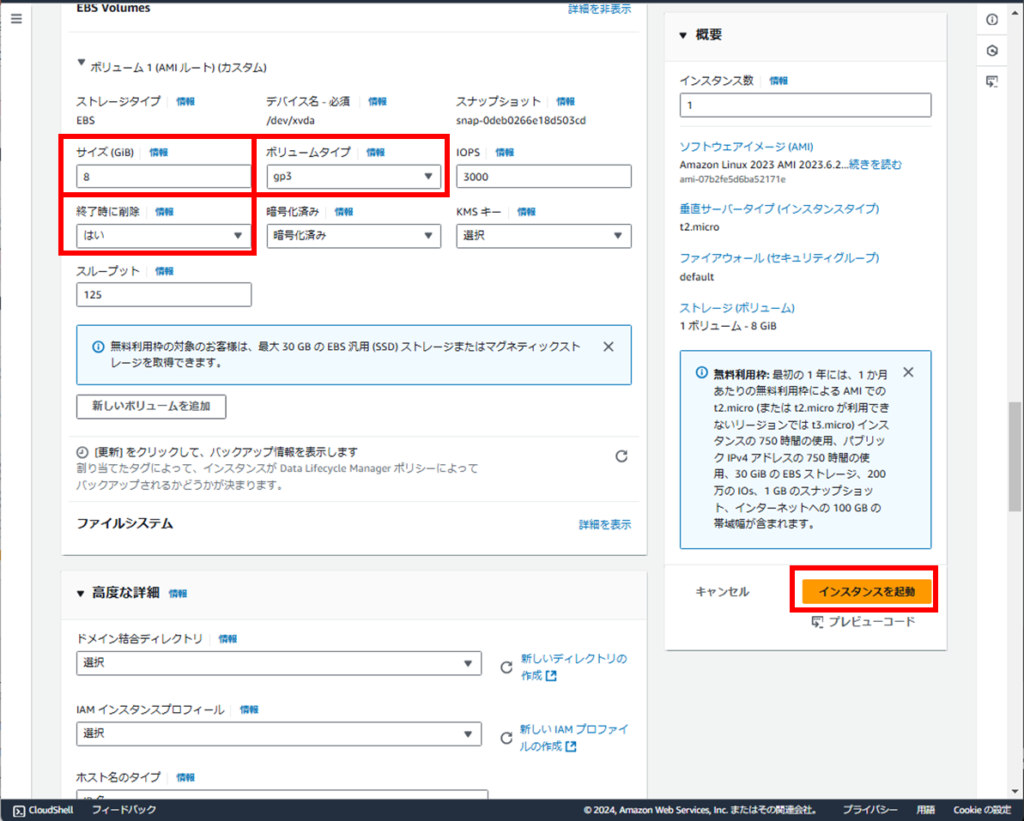

| 設定項目 | 設定値 |

| サイズ(GiB) | 8 |

| ボリュームタイプ | gp3 |

| 終了時に削除 | はい |

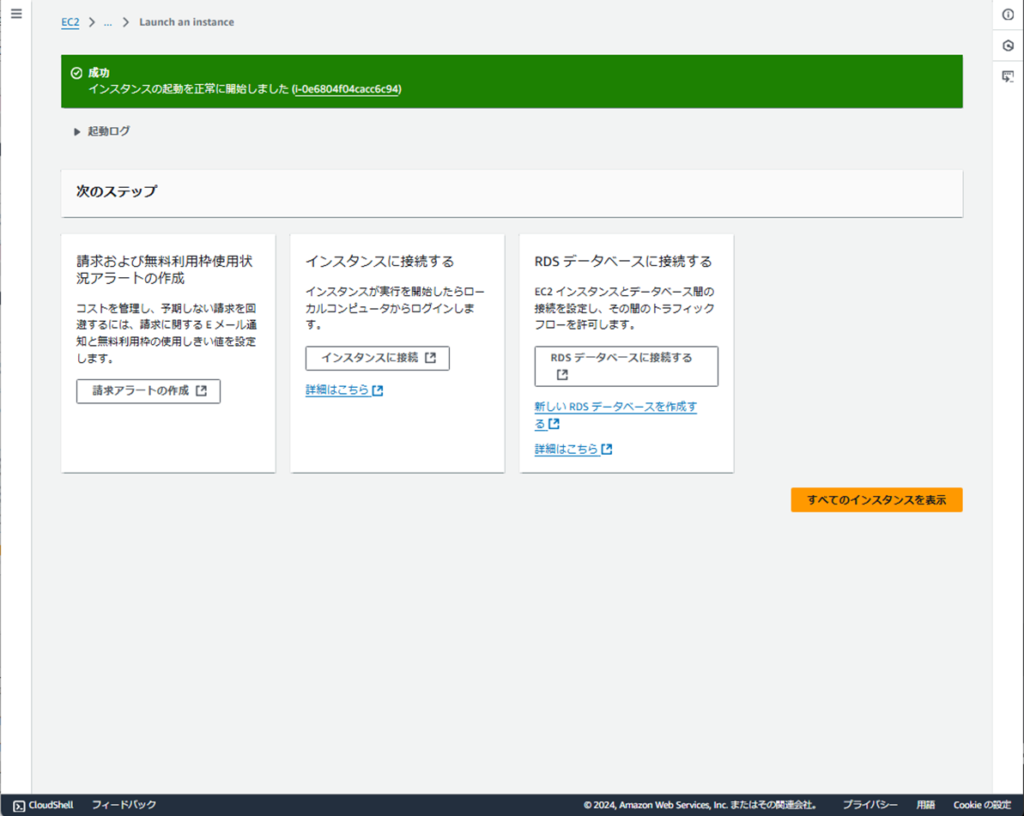

以下のように表示されれば問題なく作成できています。

⑤カスタマーゲートウェイの作成(CGW)

カスタマーゲートウェイの作成にはVPNの対抗側となるAzureパブリックIPアドレスが必要です。

まずは以下のリンクを開いてAzureの環境構築を行いましょう。

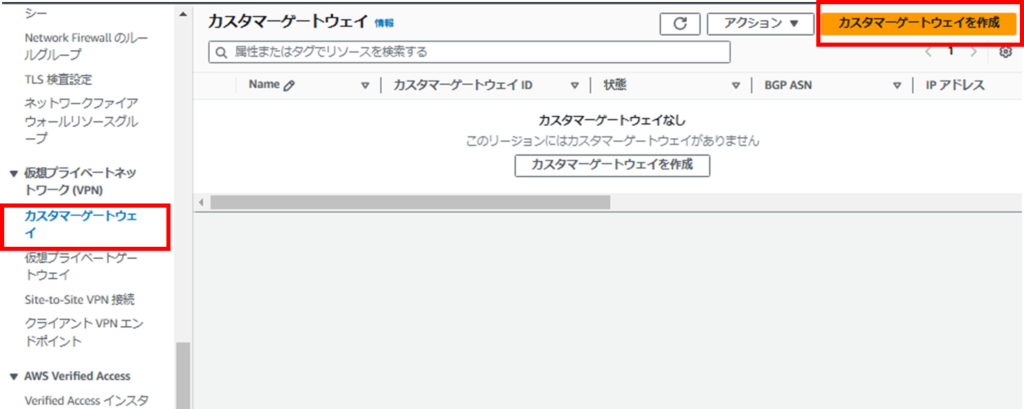

[カスタマーゲートウェイ]-[カスタマーゲートウェイを作成]を押下

これもVPCサービスの中にありますが、左ペインを結構下までスクロールしないと

見えてきません。見つからなくても焦らずゆっくり捜索しましょう。

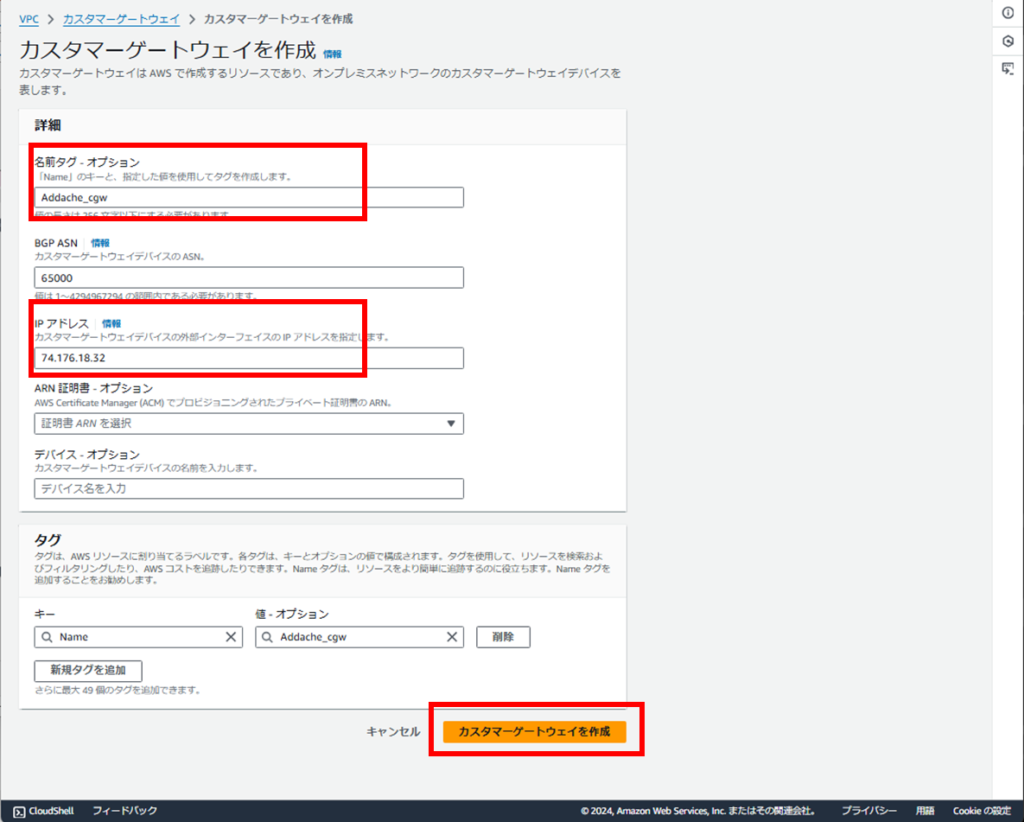

【カスタマーゲートウェイ作成画面】

ほぼデフォルト値で問題ありません。Azureの対向側が用意できないけどAWSの手順だけ確認

したい場合は適当なIPアドレス(8.8.8.8とか)を設定しましょう。

CGWのパラメータは作成後ほとんど触れませんが、

SitetoSiteVPNで利用するCGWはあとで付替えすることができます。

つまり作り直せばOKです。

| 設定項目 | 設定値 |

| 名前タグ | Addache_cgw |

| IPアドレス | [Azureで作成したパブリックIP] |

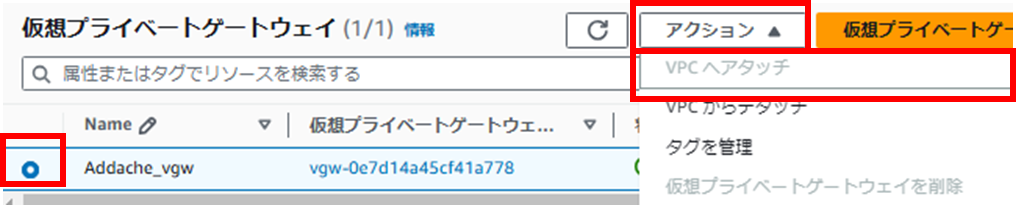

⑥仮想プライベートゲートウェイの作成(VGW)

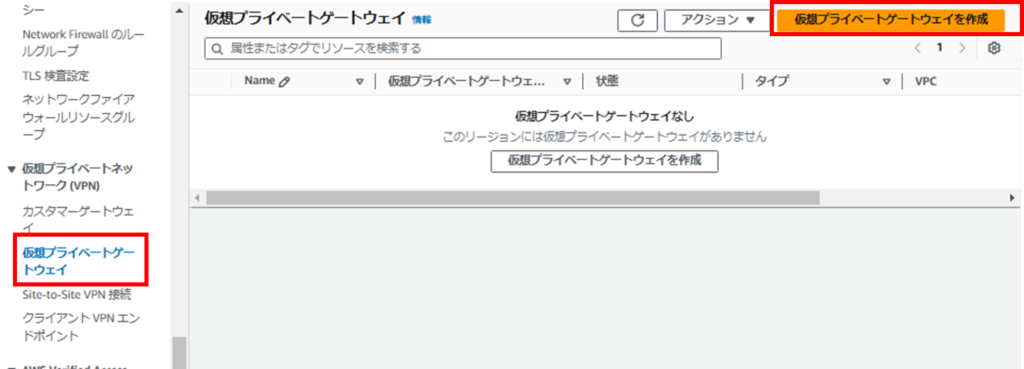

続いて、仮想プライベートゲートウェイ(以下VGW)を作成していきます。

これもVPCサービスの中にありますが、左ペインを結構下までスクロールしないと

見えてきません。見つからなくても焦らずゆっくり捜索しましょう。

[仮想プライベートゲートウェイ]-[仮想プライベートゲートウェイを作成]を押下

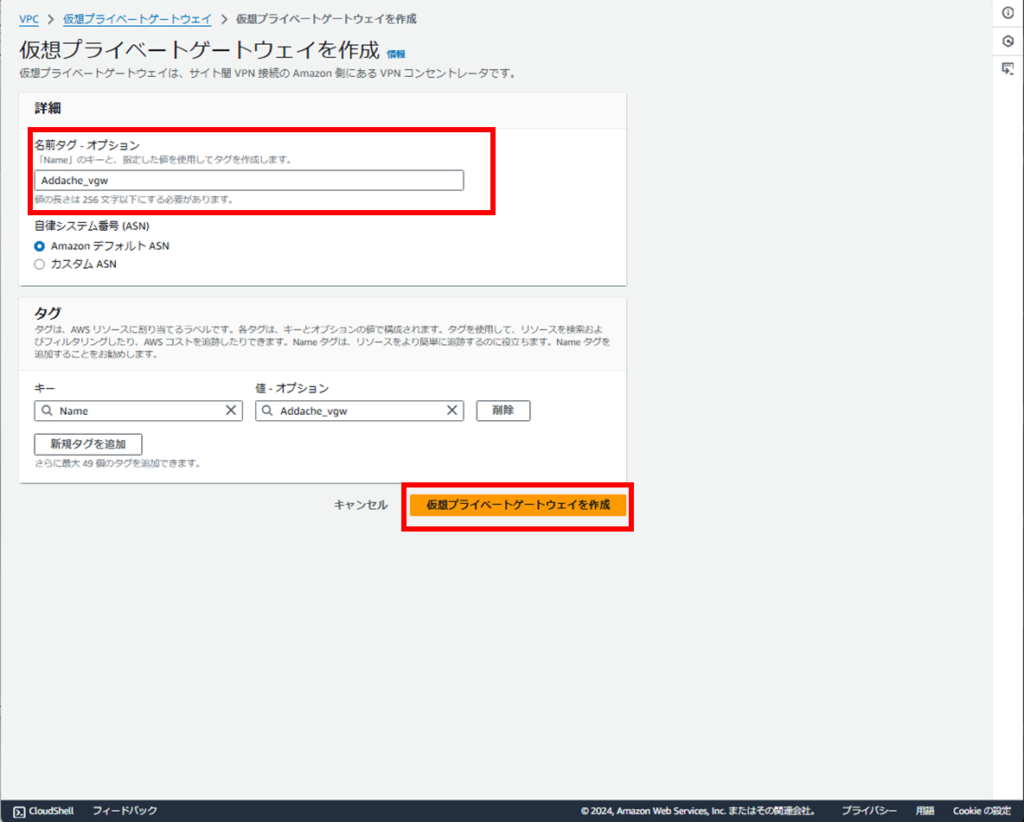

【仮想プライベートゲートウェイ作成画面】

作成してから利用可能になるまで5分程度かかります。

焦らず気長に待つようにしましょう。

| 設定項目 | 設定値 |

| 名前タグ | Addache_vgw |

作成後は忘れずVPCへアタッチします。

⑦SitetoSiteVPNの作成

これまで作成した、CGWとVGWを使ってVPNを作成していきます。

これもVPCサービスの中にありますが、左ペインを結構下までスクロールしないと

見えてきません。見つからなくても焦らずゆっくり捜索しましょう。

[Site-to-Site VPN 接続]-[VPN接続を作成する]を押下

【VPN接続作成画面】

| 設定項目 | 設定値 |

| 名前タグ | Addache_VPN |

| ターゲットゲートウェイのタイプ | 仮想プライベートゲートウェイ |

| 仮想プライベートゲートウェイ(VGW) | [先ほど作成したもの] |

| カスタマーゲートウェイID | [先ほど作成したもの] |

| ルーティングオプション | 静的 |

| 静的IPプレフィックス | 10.10.1.0/24 |

あとはデフォルト値でOKです。

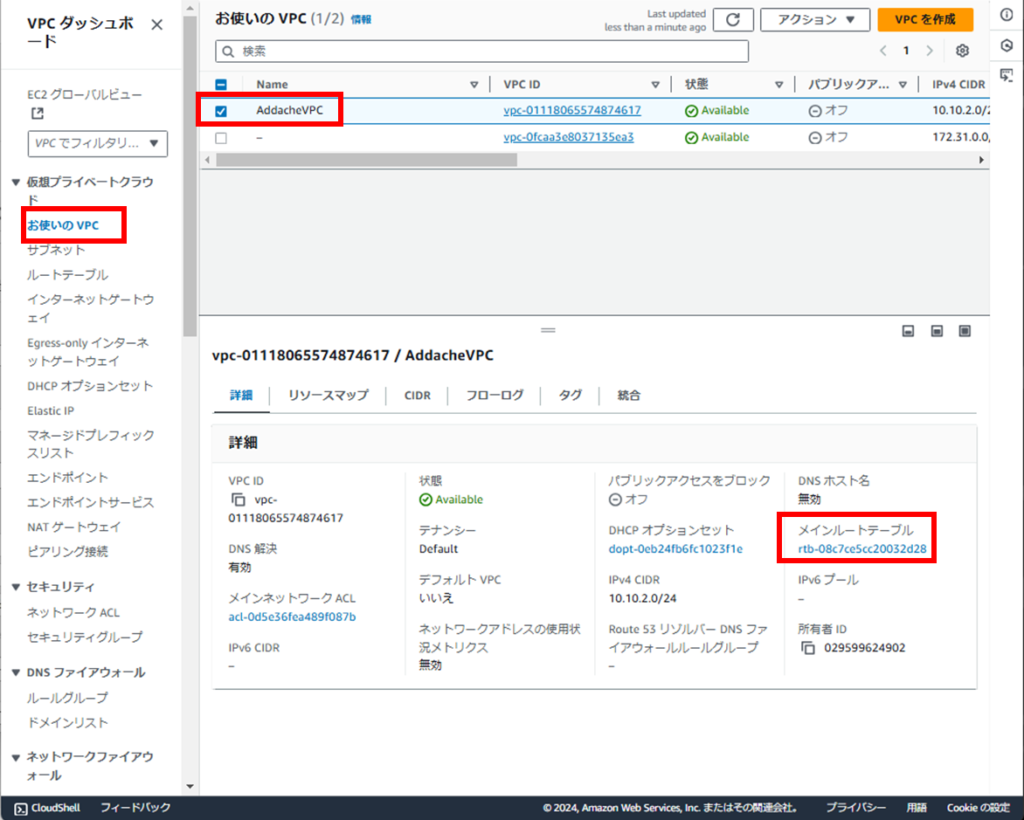

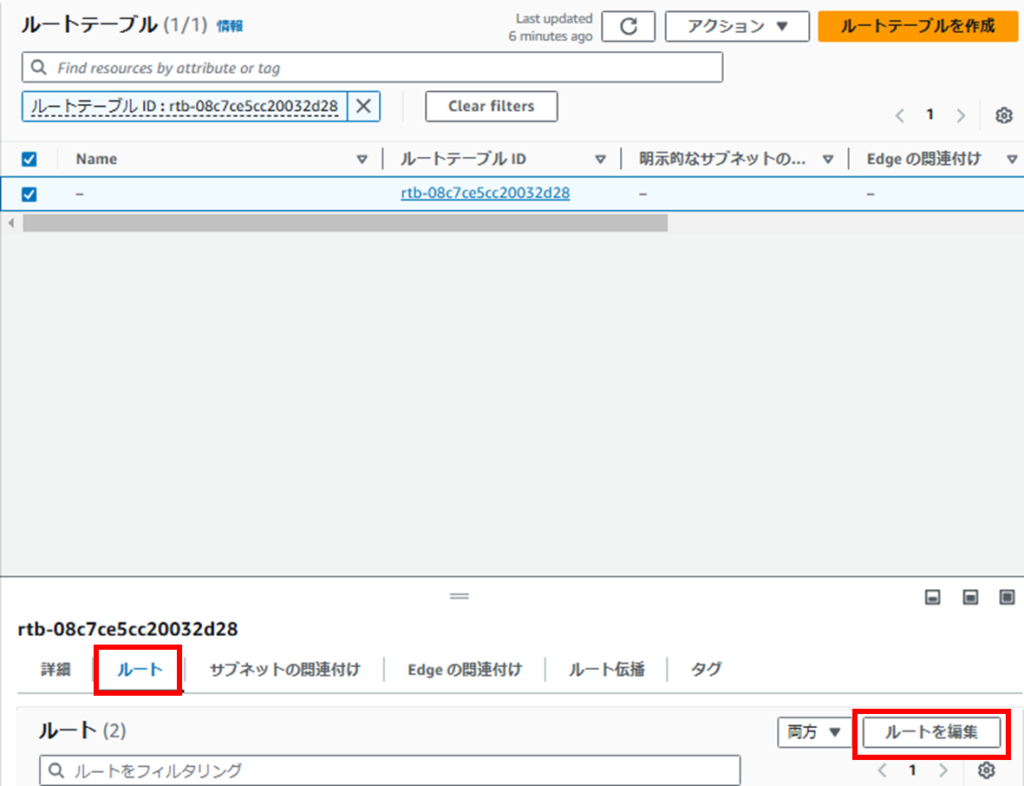

⑧ルートテーブルの変更

これもVPCサービスの中にあります。

今回新規作成しないので特定するにはVPCからたどるのが楽です。

[お使いのVPC]から今回用に作成したVPCを選択して[メインルートテーブル]のリンクをクリック

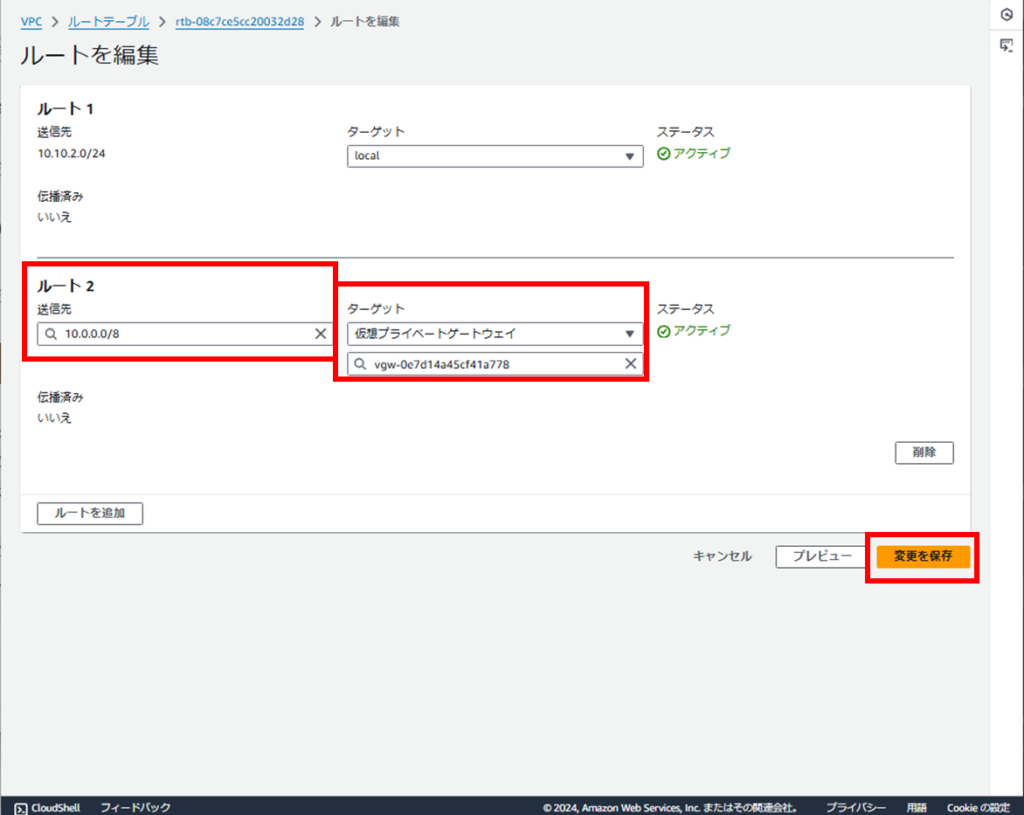

[ルートテーブル]の[ルート]タブを選択して[ルートを編集]

【ルートテーブルの編集画面】

Azure向けの雑な経路を設定します。

| 設定項目 | 設定値 |

| 送信先 | 10.0.0.0/8 |

| ターゲット | 仮想プライベートゲートウェイ [先ほど作成したVGW] |

⑨セキュリティグループの変更

これもEC2サービスの中にあります。(VPCサービスの中にもあります)

今回新規作成しないので特定するにはEC2からたどるのが楽です。

[インスタンス]から今回用に作成したEC2を選択して[セキュリティ]タブを開きリンクをクリック

[インバウンドのルールを編集]を押下

【セキュリティグループの設定変更画面】

デフォルトで設定されている定義をいじります。

元から「すべてのトラフィック」がなければ追加してしまいましょう。

また、許可するCIDRはルートテーブルと合わせています。

| 設定項目 | 設定値 |

| タイプ | すべてのトラフィック |

| ソース | 10.0.0.0/8 |

最後に

いかがでしたでしょうか?

手順的には長いように感じるかもしれませんが、頻繁に触っていると

何も見ずともサクサク設定できるようになります。

AWSを触ったことがないという方は、

是非本記事のシナリオに合わせてAWSの環境構築にチャレンジしてみてください!

コメント