さて前回は通信要件および設計部分を語りました。

今回は投入コンフィグを掲載しようと思います。

>>前回記事(第2回)はこちら

【第3回】ホームネットワークを作ろう!ネットワーク機器設定!

2F境界ルータ(Yamaha RTX1200) への投入コンフィグ!

いきなり設定コンフィグを記述します。

※パスワードは記述してません。マネして構築するときはきちんと定義ください

security class 1 on on

console lines infinity

console prompt Y-2FBorder-RT

ip route default gateway 192.168.3.1

ip lan1 address 192.168.3.190/24

ip lan1 secure filter in 20201 22100

ip lan1 nat descriptor 1 2

ip lan2 address 192.168.4.1/24

ip lan2 secure filter in 11200 11211 11212 11299

ip lan2 nat descriptor 3

ip filter 11200 pass 192.168.4.0/24 192.168.4.1/32 udp * dhcpc,domain,ntp

ip filter 11211 reject 192.168.4.0/24 192.168.4.0/28 tcp * 22,telnet,www,https

ip filter 11212 reject 192.168.4.0/24 192.168.3.0/24 tcp * 0-32767

ip filter 11299 pass 192.168.4.0/24 0.0.0.0/0 * * *

ip filter 20201 reject 192.168.0.0/16 192.168.3.0/24 udp * dhcpc

ip filter 22100 pass 192.168.3.0/24 192.168.0.0/16 * * *

nat descriptor type 1 nat

nat descriptor address outer 1 192.168.3.193

nat descriptor address inner 1 192.168.4.3

nat descriptor static 1 1 192.168.3.193=192.168.4.3 1

nat descriptor static 1 2 192.168.3.194=192.168.4.4 1

nat descriptor static 1 3 192.168.3.195=192.168.4.5 1

nat descriptor static 1 4 192.168.3.196=192.168.4.6 1

nat descriptor type 2 masquerade

nat descriptor address outer 2 primary

nat descriptor masquerade static 2 1 192.168.3.190 tcp www

nat descriptor masquerade static 2 2 192.168.3.190 tcp telnet

nat descriptor type 3 nat

nat descriptor address outer 3 192.168.4.2

nat descriptor address inner 3 192.168.3.1-192.168.3.254

telnetd host any

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.4.16-192.168.4.31/24 gateway 192.168.4.1

dhcp scope option 1 dns=192.168.4.1

dns server 192.168.3.1

schedule at 1 */* *:00 * ntpdate ntp.nict.jp

sntpd service on

sntpd host anyYamaha機種のいいところは、追加したコンフィグだけ表示されることですね!

上から説明していきます。

ユーティリティ的な設定

冒頭の構文は[security class]を除いてユーティリティ的なものです。

[security class]

ルータに対するリモートログイン可否を定義しています。

[公式]4.12 セキュリティクラスの設定

設定としては、シリアルコンソール/telnetやsshでのログインを許可しています。

機種が古いのでsshは使えません(涙)

[console lines]

show config コマンドを打鍵した際に「次のページ」みたいに表示されるのを防ぎ、

一気に全コンフィグが表示されるようにします。

それだけです。これがないとルータとしてなんかダメって程の事はありません。

[console prompt]

ルータのホスト名を決めています。

これも判別がしやすいか?だけのものです。

ルーティング設定

非常にシンプルです。

ip route default gateway 192.168.3.1などとして、知らない経路はすべて「リビングに配置しているインターネット向けルータ」

へ転送することを定義しています。

インターフェース LAN1 – LAN2 の定義

IPアドレスを定義しています。

またACLを定義して意図しない通信をブロックするようにしています。

ip lan1 address 192.168.3.190/24

ip lan1 secure filter in 20201 22100

ip lan1 nat descriptor 1 2ip lan2 address 192.168.4.1/24

ip lan2 secure filter in 11200 11211 11212 11299

ip lan2 nat descriptor 3NATの設定もあり。詳細は後述します。

ACL(ip filter)の定義

インターフェースへの意図しない通信を遮断したりできるよう定義しています。

まずフィルター名は何でもよいのですが、法則性をもってネーミングしました。

[付与するLAN][入口となるLAN][出口となるLAN][番号]

| 要素 | 説明 |

|---|---|

| [付与するLAN] | 定義通り。 LAN1に付与する前提の時は[1]のように使う。 |

| [入口となるLAN] | LANから通過する場合の入口を選択。 なおルータ自身へのアクセスの場合は[0]とする |

| [出口となるLAN] | LANから通過する場合の出口を選択。 なおルータ自身へのアクセスの場合は [自身の番号]とする。 |

| [番号] | 特にこだわりなく[01]から付与していく。 [00]は何がどうあろうと基本的に許可する定義。 [99]はブラックリスト型の最後の定義とする。 |

ip filter 11200

境界ルータは192.168.4.0/24からのDHCP/DNS/NTPの通信をどんな時にでも受け付ける定義です。

ip filter 11211 or 11212

LAN1(1F側)から入ってきて、LAN2へ抜ける通信の中でも許可しない通信を定義しました。

まず1F側からの2F境界ルータへのリモート接続系通信を許可しません。

他に1F側から客室以外への通信について、大部分の通信を許可しません。

ip filter 11299

上記に該当しない通信パターンが来た場合はひとまず許可するように設定しています。

ip filter 20201

念のため1F側からのDHCP要求を受け付けないように設定しています。

ip filter 22100

上記以外2F側から1F側へのすべての通信を許可しています。

NAT定義

各インターフェースに対してNAT定義を設定しています。

LAN1へのNAT定義

LAN1への定義を2パターン作成しています。

まずは2Fから1Fへ向けた静的(スタティック)NATを定義します。

192.168.3.193=192.168.4.3 とマッピングして、

1F側の一部装置が2Fにあるかのように見せかけます。

nat descriptor type 1 nat

nat descriptor address outer 1 192.168.3.193

nat descriptor address inner 1 192.168.4.3

nat descriptor static 1 1 192.168.3.193=192.168.4.3 1

nat descriptor static 1 2 192.168.3.194=192.168.4.4 1

nat descriptor static 1 3 192.168.3.195=192.168.4.5 1

nat descriptor static 1 4 192.168.3.196=192.168.4.6 1最後の4行は以下のように記述しても同じ設定です。

増加する可能性を考慮してベタな記載を採用しましたが、こちらのほうが見た目シンプルですね。

nat descriptor static 1 1 192.168.3.193=192.168.4.3 4次に1Fからの通信をIPマスカレードする設定を投入しています。

1Fから出てきた通信は「192.168.3.190」へ変換され、2Fから出てきたように見せかけます。

このIPマスカレードを設定したインターフェースはセキュリティが非常に強固になり、

このままではメンテナンスも難しいので下2行を設定することにより緩和しています。

Telnetによるリモート接続と、ブラウザからの設定を許可している感じです。

nat descriptor type 2 masquerade

nat descriptor address outer 2 primary

nat descriptor masquerade static 2 1 192.168.3.190 tcp www

nat descriptor masquerade static 2 2 192.168.3.190 tcp telnetLAN2へのNAT定義

LAN2へは動的NATを定義します。

これは2Fから1Fへの接続に対して自由に接続できる反面、

1Fから2Fへ自由に接続させないようにする設定です。

フィルターすることもできますが細かくなるのでNATを採用。

2F側のIPアドレスを1F客室側から

検知またはスキャンされないようにする定義です。

nat descriptor type 3 nat

nat descriptor address outer 3 192.168.4.2

nat descriptor address inner 3 192.168.3.1-192.168.3.254その他設定

Telnetの受付設定

絞るのが上策ですが、IP FILTERで接続拒否しているので

ANYにしています。

IP FILTERを使用しないのであればもっと限定すべきです。

telnetd host anyDHCPの設定とDNSサーバ

1F客室へDHCPを提供するため独自のDHCPサーバ設定を記述します。

客室端末は多くならない想定のため、配布IP自体絞っています。(16アドレス)

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.4.16-192.168.4.31/24 gateway 192.168.4.1

dhcp scope option 1 dns=192.168.4.1

dns server 192.168.3.1

NTP設定(時刻同期)

自身の時刻合わせがされるようにしつつ

NTPサーバとしても機能できるようにします。

本ルータへアクセスできる端末に対して等しくNTPを提供します。

schedule at 1 */* *:00 * ntpdate ntp.nict.jp

sntpd service on

sntpd host any2F無線ルータ 親機(Yamaha WLX302) への投入コンフィグ!

いきなり設定コンフィグを記述します。

※SSIDとパスワードは記述してません。マネして構築するときはきちんと定義ください

console lines infinity

console prompt Y-2FHost-AP

ip route default gateway 192.168.4.1

vlan-port-mode lan1:1 hybrid

vlan-id 1 1

vlan-access lan1:1 1

ip vlan-id 1 address 192.168.4.3/24

airlink select module1

airlink mode 11b+g+n

airlink channel auto bandwidth=40 primary=lower

airlink enable module1

airlink select module2

airlink mode 11a+n

airlink channel auto bandwidth=40 primary=lower

airlink channel range 36 44 52 60 100 108 116 124 132

airlink channel range dfs 36 44 52 60 100 108 116 124 132

airlink select 1

airlink ssid HOME-SSID

airlink vlan-id 1

airlink bind module1

airlink auth wpa2-psk aes

airlink psk-key PSK-KEY

airlink enable 1

telnetd host 192.168.4.2

dns server 192.168.4.1

schedule at 1 */* 00:00 * ntpdate 192.168.4.1 syslog

httpd host 192.168.4.2

wlan-controller role controller-apこちらは2F境界ルータに比べるとあっさり気味

というかほぼWebGUIかあ設定できる内容になります。

詳細解説は大部分上記と被るため割愛します。

1FL3スイッチ(Cisco Catalyst3750)への投入コンフィグ!

いきなりコンフィグを記載します。

ほぼデフォルト設定です。

version 12.2

no service pad

service timestamps debug uptime

service timestamps log uptime

no service password-encryption

!

hostname C-SW-VRF01

!

enable secret 5 $$$$$$$$$$$$$$$$$$$$$$$

!

no aaa new-model

switch 1 provision ws-c3750-24ts

system mtu routing 1500

ip subnet-zero

ip routing

no ip domain-lookup

!

!

!

!

!

!

!

!

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

!

!

interface FastEthernet1/0/1

!

interface FastEthernet1/0/2

!

interface FastEthernet1/0/3

!

interface FastEthernet1/0/4

!

interface FastEthernet1/0/5

!

interface FastEthernet1/0/6

!

interface FastEthernet1/0/7

!

interface FastEthernet1/0/8

!

interface FastEthernet1/0/9

!

interface FastEthernet1/0/10

!

interface FastEthernet1/0/11

!

interface FastEthernet1/0/12

!

interface FastEthernet1/0/13

!

interface FastEthernet1/0/14

!

interface FastEthernet1/0/15

!

interface FastEthernet1/0/16

!

interface FastEthernet1/0/17

!

interface FastEthernet1/0/18

!

interface FastEthernet1/0/19

!

interface FastEthernet1/0/20

!

interface FastEthernet1/0/21

!

interface FastEthernet1/0/22

!

interface FastEthernet1/0/23

!

interface FastEthernet1/0/24

!

interface GigabitEthernet1/0/1

!

interface GigabitEthernet1/0/2

!

interface Vlan1

ip address 192.168.4.5 255.255.255.0

!

ip classless

ip route 0.0.0.0 0.0.0.0 192.168.4.1

!

!

access-list 1 permit 192.168.4.2 log

access-list 1 deny any

!

control-plane

!

!

line con 0

line vty 0 4

access-class 1 in

privilege level 15

password XXXXX

logging synchronous

no login

line vty 5 15

access-class 1 in

privilege level 15

password XXXXX

logging synchronous

no login

!

ntp clock-period 00000000

ntp peer 192.168.4.1

end設定投入した部分だけ記述します。

Ciscoルータの設定についておいおい記述できればと思います。

特権モードのパスワード設定など

hostnameは設定必須ではありません。

特権パスワードはリモートログインする場合必須になります。

hostname C-SW-VRF01

enable secret 5 $$$$$$$$$$$$$$$$$$$$$$$

ネットワーク設定

ip routing

no ip domain-lookup

interface Vlan1

ip address 192.168.4.5 255.255.255.0

ip route 0.0.0.0 0.0.0.0 192.168.4.1[ip routing]

CiscoのL3スイッチにおいてルーティング設定をしたい場合最初に打鍵するコマンドです。

今のところデフォルトルートのみでルーティングというほどの設定はありませんが

今後の拡張を鑑み、投入しています。

[no ip domain-lookup]

これも必須ではありませんが

例えば「ping 8.8.88」のような入力ミスをした際に

DNS参照するタイムロスを防ぐ目的で投入します。

[interface Vlan1]

[ip address 192.168.4.5 255.255.255.0]

リモートログイン用途でVLANへIPアドレスを設定します。

[ip route 0.0.0.0 0.0.0.0 192.168.4.1]

デフォルトルートです。

2F境界ルータへ向かうようにします。

VTY設定関連

access-list 1 permit 192.168.4.2 log

access-list 1 deny any

line vty 0 4

access-class 1 in

privilege level 15

password XXXXX

logging synchronous

no login

ntp peer 192.168.4.1[access-list]

Standard ACLを定義します。

192.168.4.2は2F~3Fネットワークからリモートアクセスしてくる場合の

NAT-IPアドレスです。

ここからの通信だけ許可するようにしています。それ以外はすべて拒否。

[line vty 0 4]

仮想端末のインターフェースコンフィグレーションモードへ移行します。

[access-class 1 in]

先に定義したアクセスリスト[1]を適用します。

[privilege level 15]

VTYアクセスしたとき特権モードになるようにします。

15は最高権限付与の意味です。

セキュリティが低くなるので推奨しかねる設定ですが、

メンテするときにenable -> パスワード

をいちいち打鍵しなくて済むようになりますので

検証環境向けの設定と言えるでしょう。

[password XXXXX]

パスワード設定していますが、後述するno loginがあるので

ログイン時にパスワード認証されることはありません。

[logging synchronous]

コマンド入力中にターミナルへログ出力がされたとき

ゴチャるのを防いでくれるおまじないです。

[no login]

パスワード入力を聞かれなくなります。

[ntp peer 192.168.4.1]

NTPサーバを設定しています。

その他:1F Wifi 子機(Buffalo WEX-300G)への投入コンフィグ!

Buffaloのルータはコマンドラインで操作できない&

WebGUIですべて設定しているのでキャプチャを貼付します。

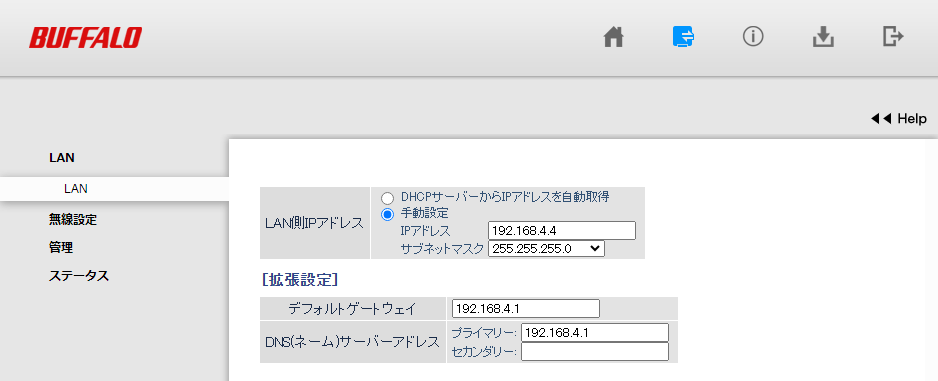

LAN設定

メンテナンス用にIPアドレスとデフォルトゲートウェイを適切に設定しておきます。

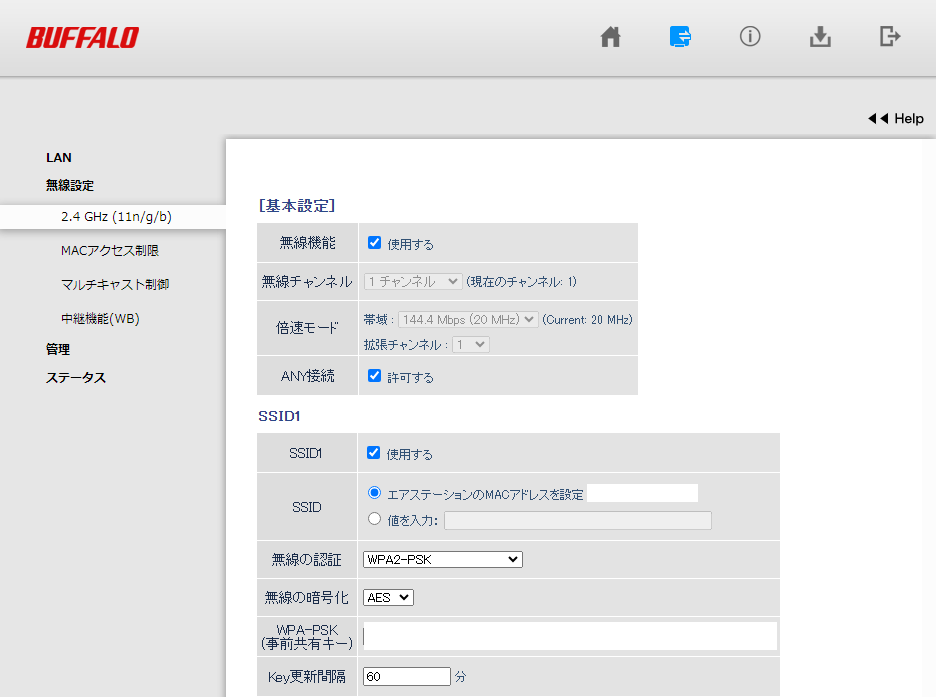

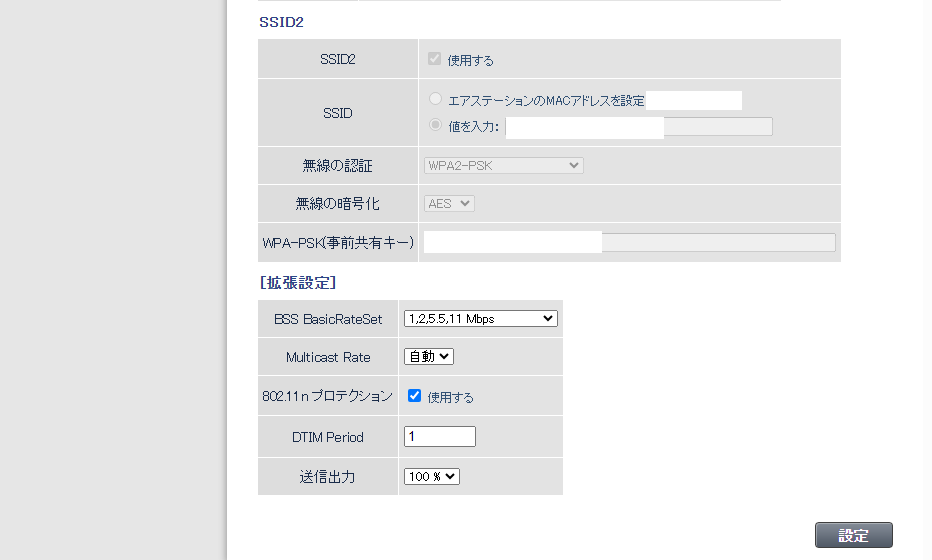

無線設定

装置が古くて選択肢がないので2.4GHzで設定をしています。

認証モードや暗号化設定は一番セキュリティの高いものを選択しています。

※といっても型落ち気味です。

SSID1と共有キーはシークレットにしています。、

もうひとつのSSID2は2F無線ルータ 親機 への接続設定に利用しています。

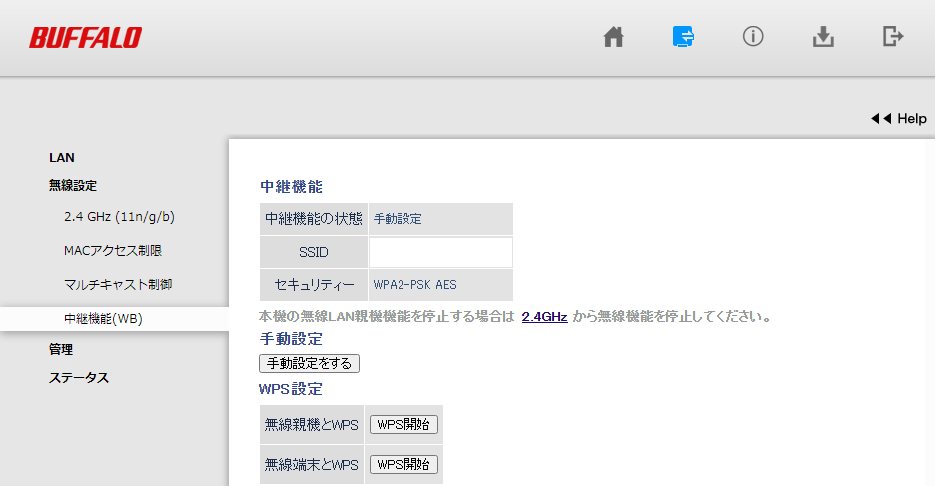

中継機能

2F無線ルータ 親機 への接続設定をしています。

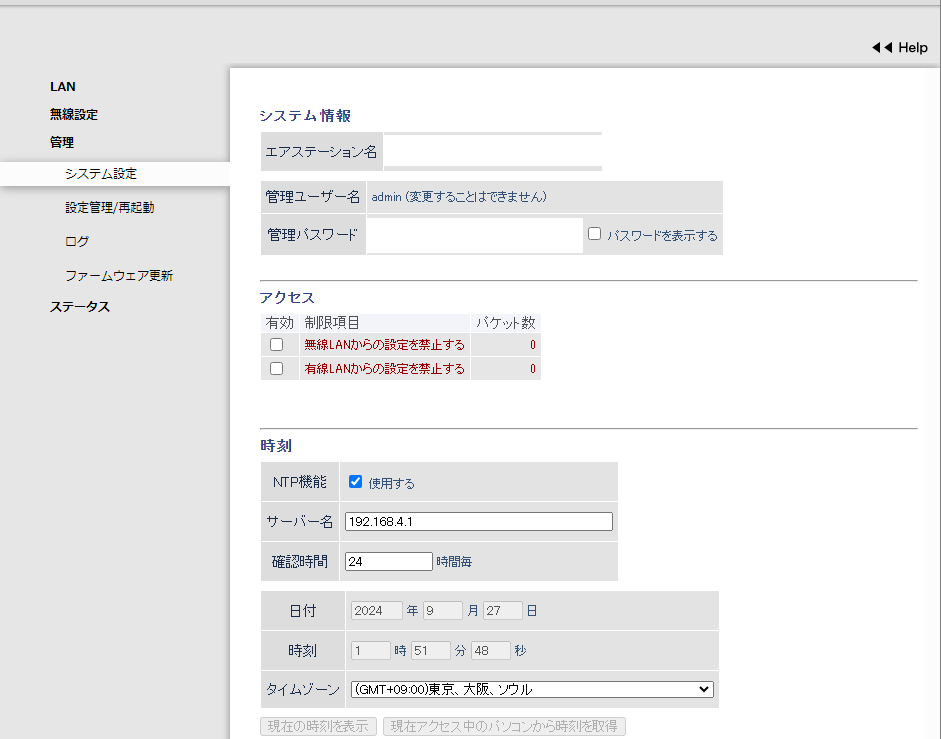

システム設定

NTP設定だけは手動でセットする必要があります。

次回予告!

長くなったので、ここいらで一度執筆をやめ、

疎通確認を分割した第4回記事を作成します。

コメント