前回から始めたホームネットワークの構築ですが、

今回は通信要件とそれを実現するための設計をご紹介していきます。

まずはアドレスの割り当てから語ってNATの設計部分を説明します。

>>前回記事(第1回)はこちら

この記事は、宅内ネットワーク構成そのものよりも、

それに対してどう考えているかを整理するための記録です。

【第2回】ホームネットワークを作ろう!ネットワーク通信要件!

通信要件!

各機器別の通信制御について考えていきます。

許可と拒否を書いていたら膨大になってしまったので

一旦許可するルールだけ記載します

| フロア | 装置名(送信元) | 制御 | 通信先 | 通信内容 |

|---|---|---|---|---|

| 1F | PC、スマホ | 許可 | インターネット | インターネット |

| 1F | PC、スマホ | 許可 | 2F境界ルータ | DHCP、DNS、NTP、ICMP |

| 2F-3F | PC、スマホ | 許可 | 2F境界ルータ | TELNET、HTTP |

| 2F-3F | PC、スマホ | 許可 | 2F無線ルータ 親機 | すべて |

| 2F-3F | PC、スマホ | 許可 | 1F無線ルータ 子機 | すべて |

| 2F-3F | PC、スマホ | 許可 | 1FL3スイッチ | すべて |

境界ルータはWifiとつないだ時にDHCPサーバやDNSサーバをするのも役割なので、

1Fのお客人にはこれだけ提供できるようにします。メンテはしてもらう必要なし。

それ以外の装置もすべて、2F-3Fからメンテします。

客室部分のネットワークアドレス!

客室部分に配置する機器群のネットワークアドレスをまずは決めていきます。

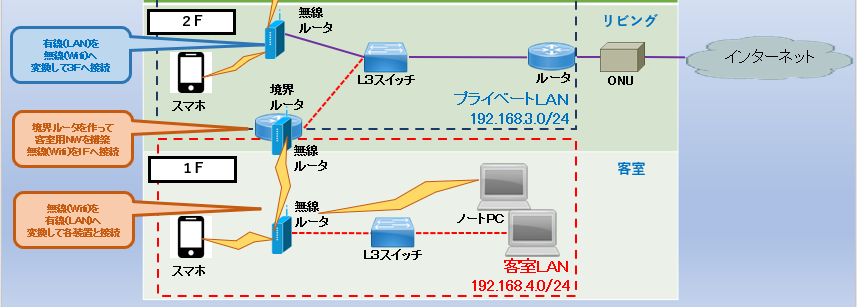

前回画像で示すと、以下の赤枠部分にあたる機器群に対する割り当てになります。

境界ルータは半分足突っ込んでいる状態なので、半分だけ割り当てを検討していきます。

アドレスレンジは 192.168.4.0/24 を使います。

なるべくきれいに割り当てしていきましょう!

| IPアドレス or CIDR (客室側) | NATアドレス (リビング側から 見たIP) | 機器 or 用途 | 備考 |

|---|---|---|---|

| 192.168.4.0 | ー | ネットワークアドレス | 予約アドレス |

| 192.168.4.1 | ー | 2F境界ルータ (客室側) デフォルトゲートウェイ | DHCP/DNS/NTP 各種サービス提供 |

| 192.168.4.2 | ー | 2F境界ルータ (客室側) NAT-IP | 2F-3Fからアクセス してくる機器は このIPを名乗る |

| 192.168.4.3 | 192.168.3.193 | 2F Wifi 親機 | |

| 192.168.4.4 | 192.168.3.194 | 1F Wifi 子機 | |

| 192.168.4.5 | 192.168.3.195 | 1F Wifi 子機(予備) | 客人が多いとき 配置想定 |

| 192.168.4.6 | 192.168.3.196 | 1F L3スイッチ | |

| 192.168.4.7~15 | ー | (機器予備) | |

| 192.168.4.16~31 | ー | 端末/スマホ収容 | DHCP配布レンジ |

| 192.168.4.32~63 | ー | 未使用 | |

| 192.168.4.64~127 | ー | 未使用 | |

| 192.168.4.128~254 | ー | 未使用 | 255は予約アドレスです |

はい、先頭の/27 (IPアドレス32個分) 以外はガラ空きになってますね!

余ったレンジを使って検証ネットワークを増設するかもしれないので、

こんなぐらい余裕があったほうがいいんです。

広々と使いましょう!

なお最近1FへRoombaを配置したので、すでに同時接続数 (1/10) ですね。

スマートリモコンも配置したいなぁ・・・とか考えてる手前

Wifi子機(予備)が常時稼働になる日も近いかもです。

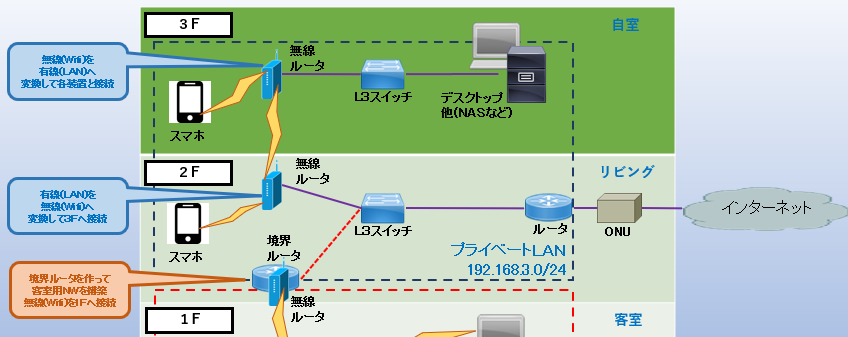

リビング~自室部分のネットワークアドレス!

2F-3F部分はもともと利用しているネットワークなので

イチから設計したりはしないのですが、

考慮すべき既存アドレスと、

客室部分のメンテナンスを考慮した新アドレス割り当てをご紹介します。

主に境界ルータのリビング側へ新しくアドレス割り当てしていきます。

アドレスレンジは 192.168.3.0/24 を使います!

ここではNATを多用しますので、客室側ネットワークとは異なる観点で表を提示します。

※完全プライベートな空間になりますので全部は記載しません(汗)

| IPアドレス | NATアドレス (客室側の実体) | 機器 or 用途 | 備考 |

|---|---|---|---|

| 192.168.3.1 | – | ゲートウェイ | インターネットへの 出入口 |

| 192.168.3.190 | 192.168.4.0/24 (IPマスカレード) | 2F境界ルータ (リビング側) | 客室からの通信は すべてこのアドレスへ変換される |

| 192.168.3.193 | 192.168.4.3 | 2F Wifi 親機 | 客室側の装置へ アクセスするIP |

| 192.168.3.194 | 192.168.4.4 | 1F Wifi 子機 | 客室側の装置へ アクセスするIP |

| 192.168.3.195 | 192.168.4.5 | 1F Wifi 子機(予備) | 客室側の装置へ アクセスするIP |

| 192.168.3.196 | 192.168.4.6 | 1F L3スイッチ | 客室側の装置へ アクセスするIP |

アドレス採番の仕方は法則性を作ってます。

すなわち、1対1静的変換のNATルールとあわせて

「下1ケタをあわせる」です!

192.168.3.0/24 は普段使いネットワークなので

既に色々配置していることもあって、全く同じにはできませんが

ただ単に上から順に空いてる番号使っていくよりかは、

法則性を検討して採番したほうが、あとで保守するときに

脳ミソのリソース消費量が下がると思います。

インフラ担当は楽してなんぼ!です!

なぜ、NATを設定するのか?

別にNATを設定しなくてもルーティングの設定を行えば通信自体はできますが、

例えばソフトバンク光から借用している白いルータ

なんかだとルーティングの設定ができなかったりします。

※同じ借用品でもNTTのPR-500MI などの機種はルーティングを設定できたりしますが。。。

ルーティングを設定できない装置がある

ルーティングの設定ができないということは、

別CIDRのネットワークを作った時、白いルータから別CIDRのネットワークへアクセスできない

ということになります。

今回のように192.168.3.0/24 のネットワークへぶら下げる形で、

192.168.4.0/24 ネットワークを作った場合

- 白いルータ(192.168.3.1)へ 客室(192.168.4.0/24) 向けルーティング設定ができない

- 白いルータからは(192.168.4.0/24)の転送先がわからない

- 客室(192.168.4.0/24)からインターネットへ接続するとき、白いルータが応答できない

⇒つまりインターネット接続できない

客室用のWifiとはいったい。。。うごごご!

となってしまいます。。。

この悲しい事態を防ぐためにNATの設定を行っていくワケですね。

ちなみに白いルータを自前で用意したルータへ置き換える手もありますが、

・グローバルIPが変わってしまったりとか

・自前ルータが古すぎると回線速度が激遅になったりとか(新しめのを購入しようね!)

・回線事業者によっては一部割引の対象外扱いされたりとか

・自前ルータの設定ミスがあってTelnetポートがインターネットへ公開されてたりとか

色々不便なこともあり、筆者は現在普通に白いルータを使ってます。

ルーティング設定はPCでもできる、一応

PCなどにもルーティングを設定することで

客室向けの別ネットワークへアクセスすることもできますが、

これはメンテ時や初期構築時など、非常時手段と思ってます。

リビング側のWindowsを増やしたり入れ替えたりするたびルーティングを個別設定するの?

と考え始めると。。。管理するのが非常に面倒ということがご理解いただけるかと思います。

■Windows PCのルーティング情報を見る

route print -4■Windows PCへスタティックルートを設定する

(本記事の構成ではこんな感じ)

route add -p 192.168.4.0 mask 255.255.255.0 192.168.3.190PCに対して細かなネットワークの設定をすると大体忘れられていくので、

デフォルトゲートウェイの設定がされている

ぐらいシンプルな感じを維持したほうが設定ゴミが増えないので良きです。

メモ:ネットワークの設定管理はルータやスイッチでやり切る!

NATを設定すると何が嬉しいか?

前の章でいろいろ書いた通り、ホームネットワークは業務用ネットワークとは

また違う気にすべきポイントがあります。

別ネットワークの装置を同じネットワークにいるように見せかけられる

送信元NAT(SNAT)を仕掛けることによって、白いルータやWindowsPCなどへ

ルーティングを設定しなくても(またはできなくても)ナチュラルに通信できるようになります。

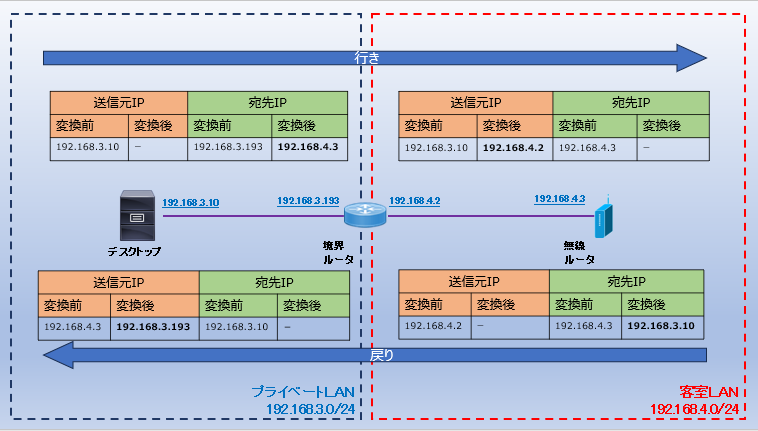

上の例は、192.168.3.10のデスクトップから無線ルータをメンテナンスするときの通信です。

デスクトップからみると同じネットワークの192.168.3.193と通信しているだけに見えていますね。

また無線ルータからみると同じネットワークの192.168.4.2と通信しているだけに見えていますね。

これはいわゆる双方向NATと呼ばれるものです。

例では無線ルータは以下のように変換される設定としています。いわゆる静的(1対1)NATです。

外側:192.168.3.193

内側:192.168.4.3

# lan1 がリビング側

ip lan1 address 192.168.3.190/24

ip lan1 nat descriptor 1

nat descriptor type 1 nat

nat descriptor address outer 1 192.168.3.193

nat descriptor address inner 1 192.168.4.3

nat descriptor static 1 1 192.168.3.193=192.168.4.3 1

nat descriptor static 1 2 192.168.3.194=192.168.4.4 1

nat descriptor static 1 3 192.168.3.195=192.168.4.5 1

nat descriptor static 1 4 192.168.3.196=192.168.4.6 1デスクトップはいくつか存在するので、この変換ルールを設定するのが面倒なのと、

客室LANから調査されたりアクセスされないように

IPアドレスを秘匿できるような設定が望ましいです。これを実現できるのが動的(1対多)NATです。

内側:192.168.3.1-254

外側:192.168.4.2

# lan2が客室側

ip lan2 address 192.168.4.1/24

ip lan2 nat descriptor 3

nat descriptor type 3 nat

nat descriptor address outer 3 192.168.4.2

nat descriptor address inner 3 192.168.3.1-192.168.3.254この場合、どのデスクトップからでも192.168.4.2を名乗ることになりますので、

同時接続台数は1台ということになります。

外側IPの設定を192.168.4.2,192.168.4.7,192.168.4.8 などと設定すれば

同時接続台数は3台ということになります。

ただ自分しか使わない前提のプライベートLANからの通信なので、

増やす必要ないと思います。

セキュリティの境界線として使う

アドレスレンジが異なるネットワーク同士は、

相互に適切なルーティングが設定されていないと全く通信できません。

これはセキュリティが高いともいえるのですが、不便でもあります。

- セキュリティを高く保ちつつ

- 想定している利用要件も満たしつつ(今回はインターネット接続できるようにしつつ)

- 保守容易性も担保する(ちゃんと通信できるようにしておく)

Yamahaの場合、インターネット向けNATであるIPマスカレードを設定したインターフェースは

セキュリティが激烈に高くなります。

外からのPingはおろか、TelnetやSSH、HTTPなども

明示的に受け付ける設定をしない限りは通しません。

対して内から外への通信は明示的に拒否しない限りすべて通過させてくれる感じになります。

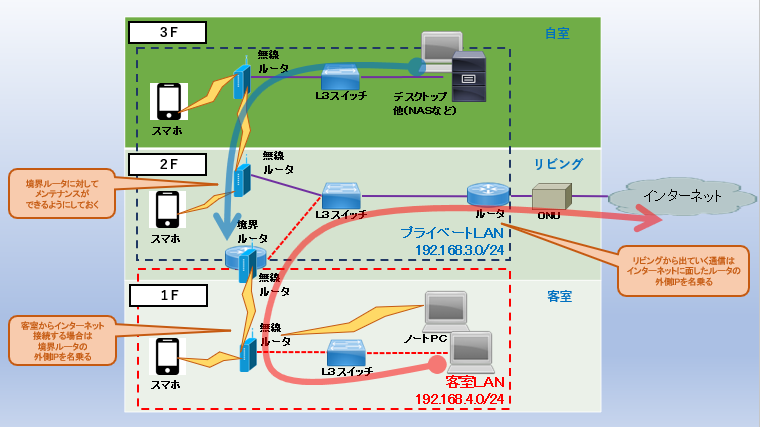

そういうことで、境界ルータ外側(リビング側)インターフェースには以下のような設定を投入します。

# lan1の設定に追加する。

ip lan1 nat descriptor 1 2

nat descriptor type 2 masquerade

nat descriptor address outer 2 primary

nat descriptor masquerade static 2 1 192.168.3.190 tcp www

nat descriptor masquerade static 2 2 192.168.3.190 tcp telnet客室側のWifiに接続したときはインターネット通信ができるようになりました。

境界ルータをリビング側からメンテナンスできるようになりました。

※この絵の場合、IPマスカレードが2回行われるということになりますね

次回予告!

次回からは詳細な設定の解説や疎通テストをやっていきます。

どういう設定を入れて、どういう疎通結果になるかを示していきます。

コメント